0x00 基本用法

volatility [plugin] -f [image] --profile=[profile]

常用插件:

imageinfo:显示目标镜像的摘要信息

pslist:列举出系统进程,但它不能检测到隐藏或者解链的进程

psscan:可以找到先前已终止(不活动)的进程以及被rootkit隐藏或解链的进程

pstree:以树的形式查看进程列表,和pslist一样,也无法检测隐藏或解链的进程

iehistory: 获取浏览器历史记录

mendump:转储指定进程数据,常用foremost来分离里面的文件

filescan:扫描所有的文件列表

netscan: 查看网络连接情况

cmdscan:查看cmd历史命令

cmdline: 获取cmd输入的内容

hashdump:查看当前操作系统中的password hash,例如Windows的NTLM hash

dumpfiles:转储文件

memdump:转储进程的可寻址内存

clipboard:提取Windows剪贴板中的内容

screenshot:Windows截图

svcscan:扫描 Windows 的服务

hivelist:打印注册表列表

hivedump:转储注册表信息

printkey:打印注册表项、子项和值

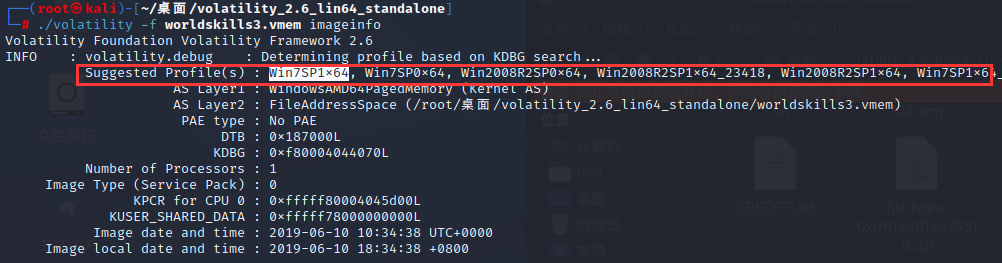

0x01 查看内存镜像信息

后续进行操作需要使用到profile参数的值

volatility -f FILE imageinfo

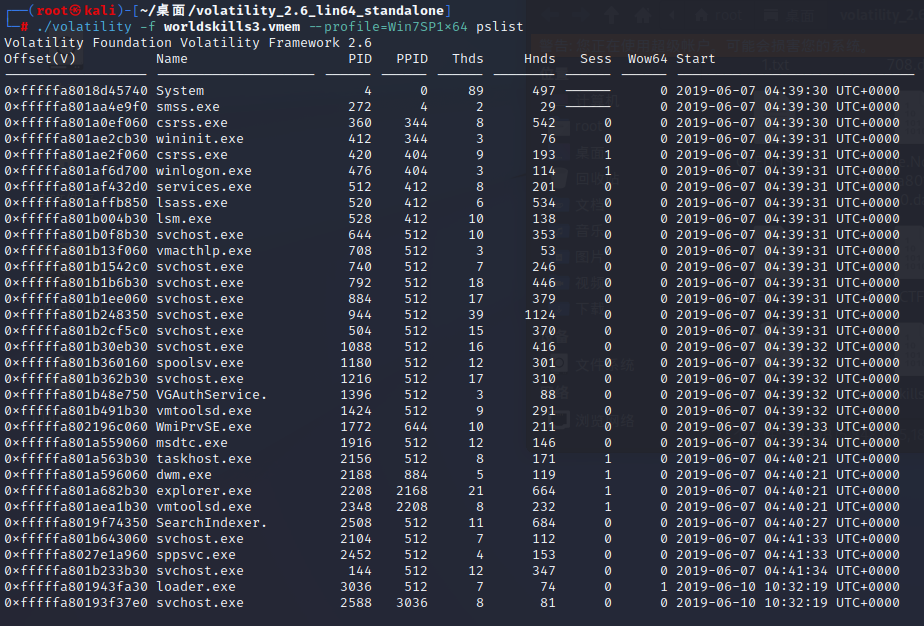

0x02 获取系统进程列表

列举出系统进程,但它不能检测到隐藏或者解链的进程

volatility -f FILE --profile=系统版本 pslist

可以找到先前已终止(不活动)的进程以及被rootkit隐藏或解链的进程

volatility -f FILE --profile=系统版本 psscan

以树的形式查看进程列表,和pslist一样,也无法检测隐藏或解链的进程

volatility -f FILE --profile=系统版本 pstree

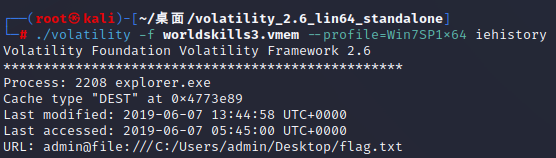

0x03获取浏览器浏览历史

volatility -f FILE --profile=系统版本 iehistory

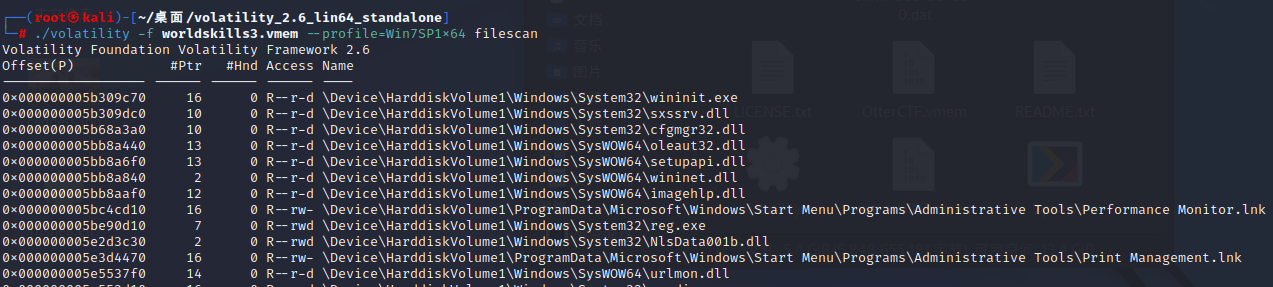

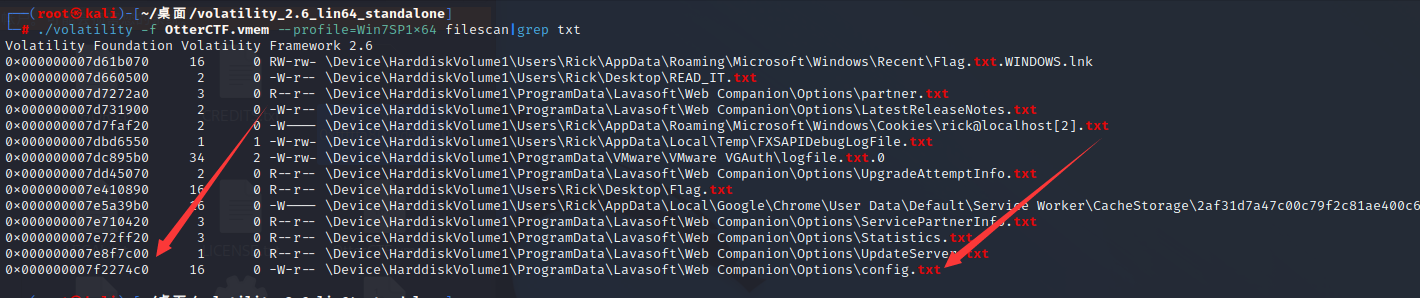

0x04 获取文件列表

volatility -f FILE --profile=系统版本 filescan

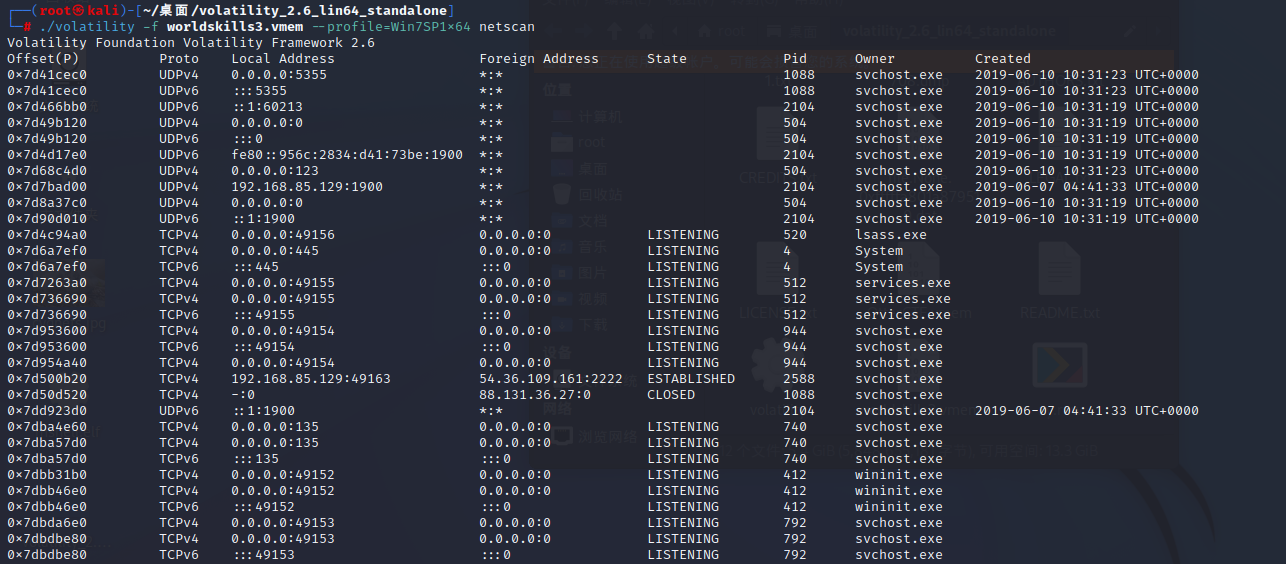

0x05 查看网络连接情况

volatility -f FILE --profile=系统版本 netscan

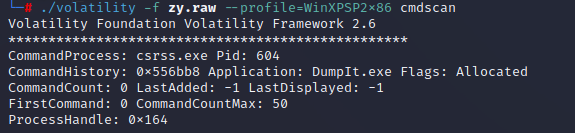

0x06 CMD

查看cmd历史命令

volatility -f FILE --profile=系统版本 cmdscan

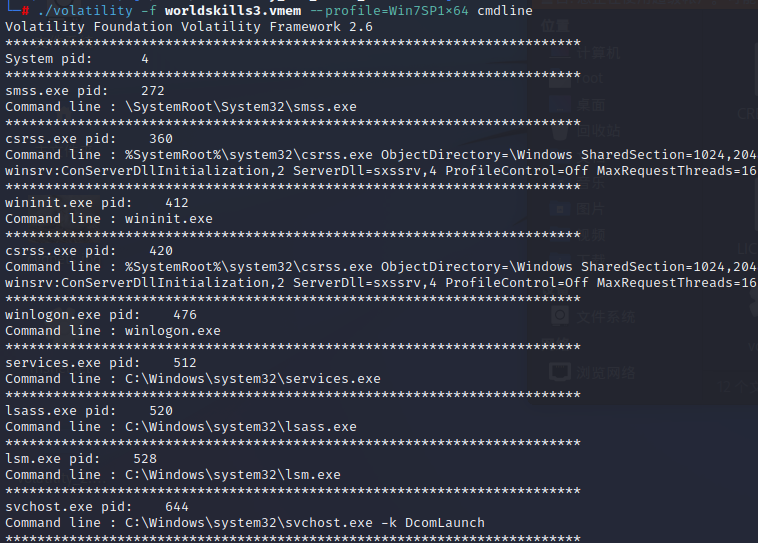

获取cmd输入的内容

volatility -f FILE --profile=系统版本 cmdline

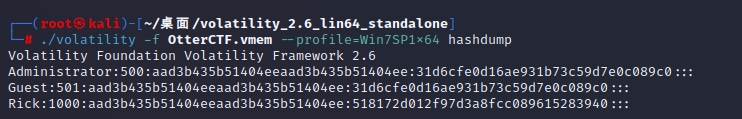

0x07 获取密码HASH

volatility -f FILE --profile=系统版本 hashdump

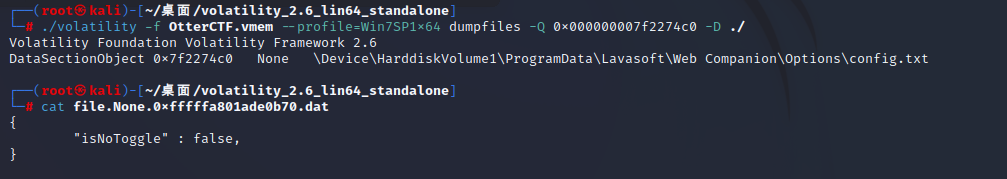

0x08 转储文件

通过filescan获取文件地址 0x000000007f2274c0

将文件保存到当前目录并查看内容

volatility -f FILE --profile=系统版本 dumpfiles -Q 0x000000007f2274c0 -D ./

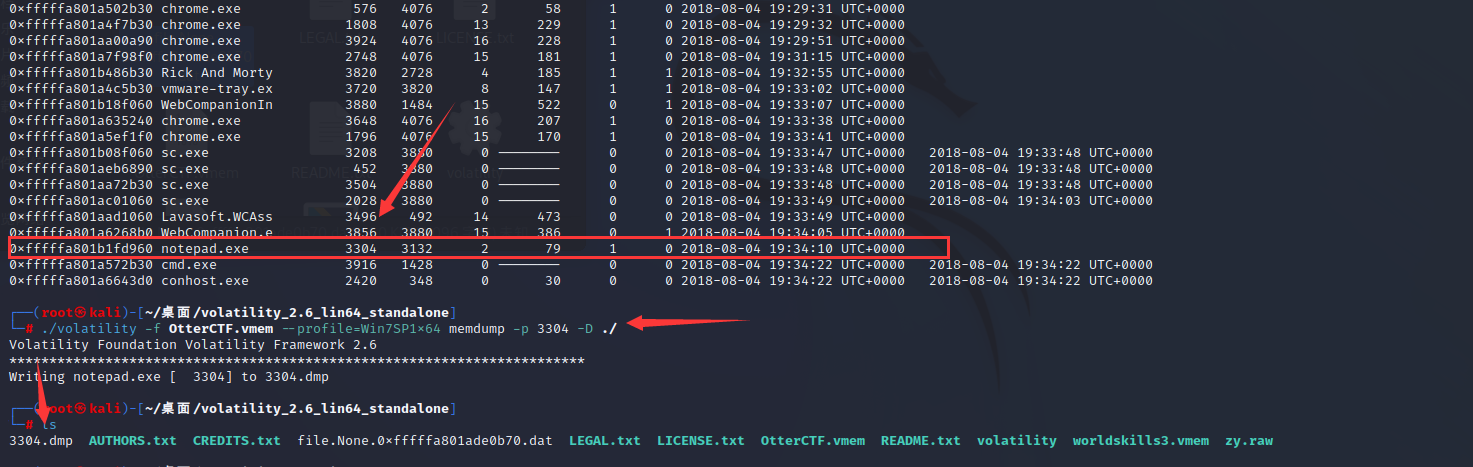

又或者通过PID转存

volatility -f FILE --profile=系统版本 memdump -p 3304 -D ./

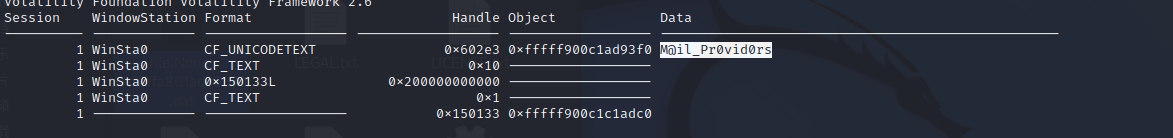

0x09 剪贴板

volatility -f FILE --profile=系统版本 clipboard

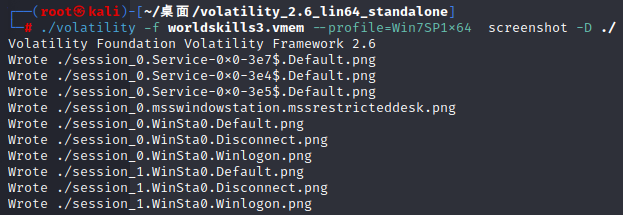

0x10win截图

volatility -f FILE --profile=系统版本 screenshot -D ./

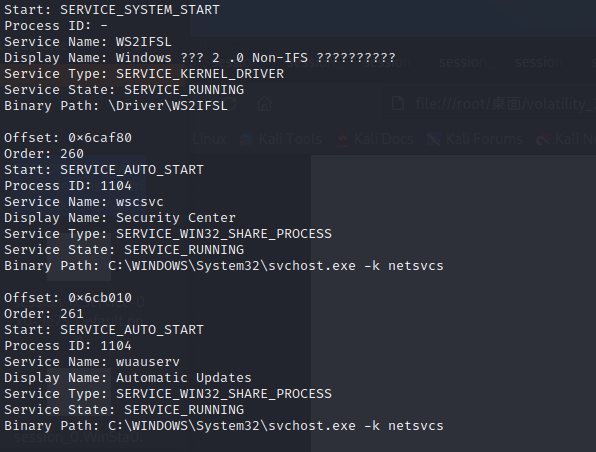

0x11 查看服务

volatility -f FILE --profile=系统版本 svcscan

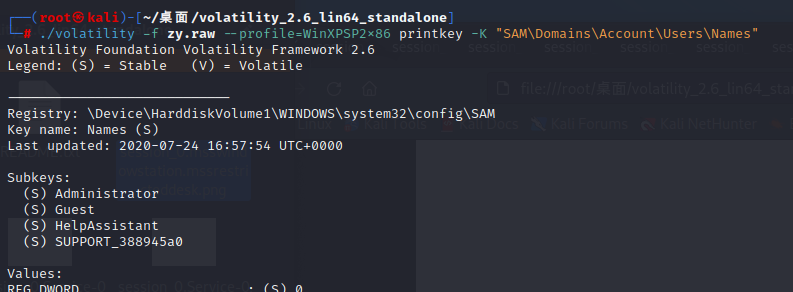

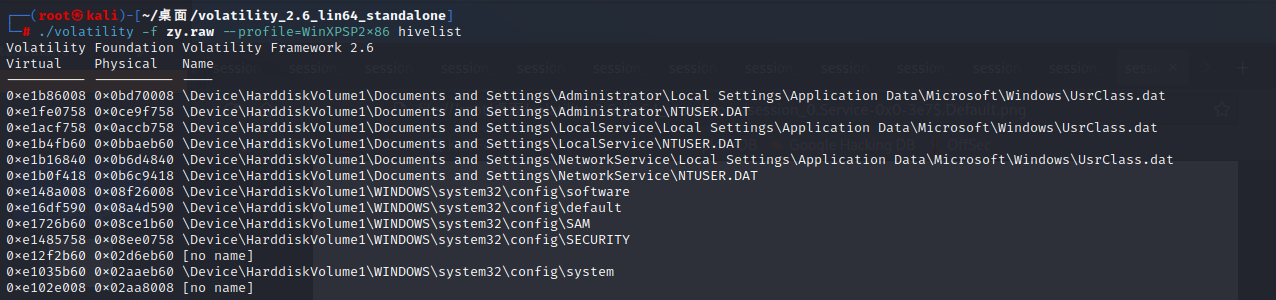

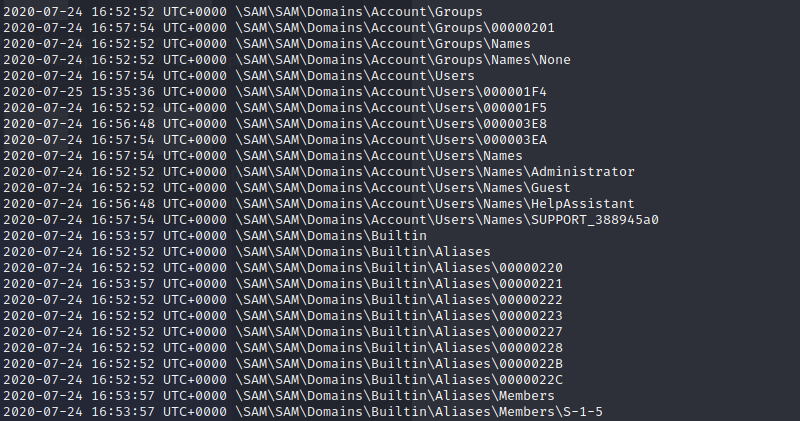

0x12 注册表相关

获取注册表地址

volatility -f FILE --profile=系统版本 hivelist

查看键

volatility -f FILE --profile=系统版本 hivedump -o 0xe1726b60

查看注册表内容,获取系统用户

volatility -f FILE --profile=系统版本 printkey -K "SAM\Domains\Account\Users\Names"