0x01反射xss

1.1

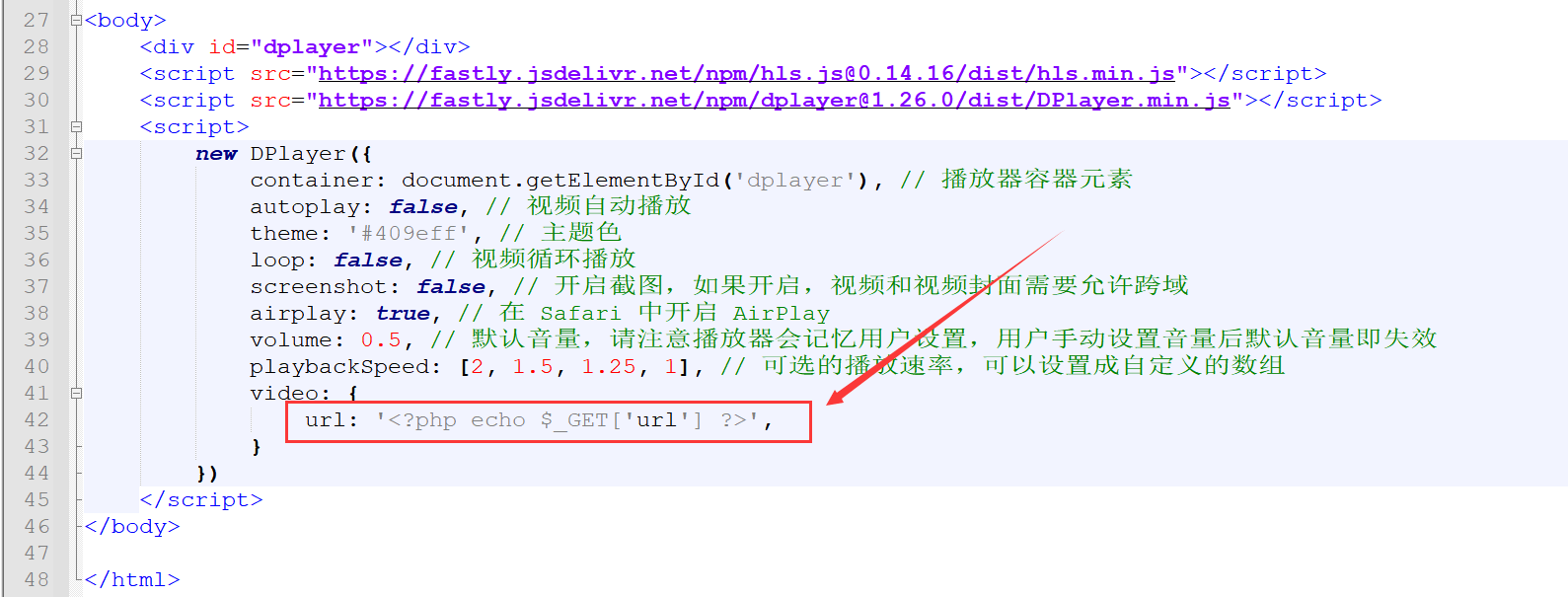

漏洞文件

Joe/library/player.php

在42行无过滤输出到了script标签内

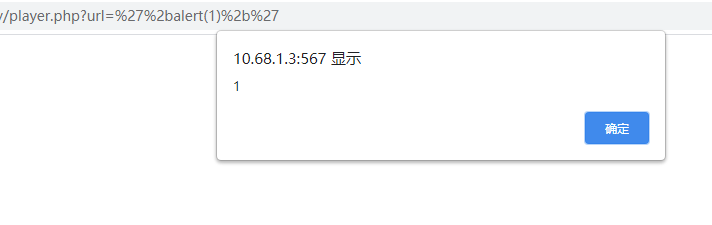

测试

%27%2balert(1)%2b%27

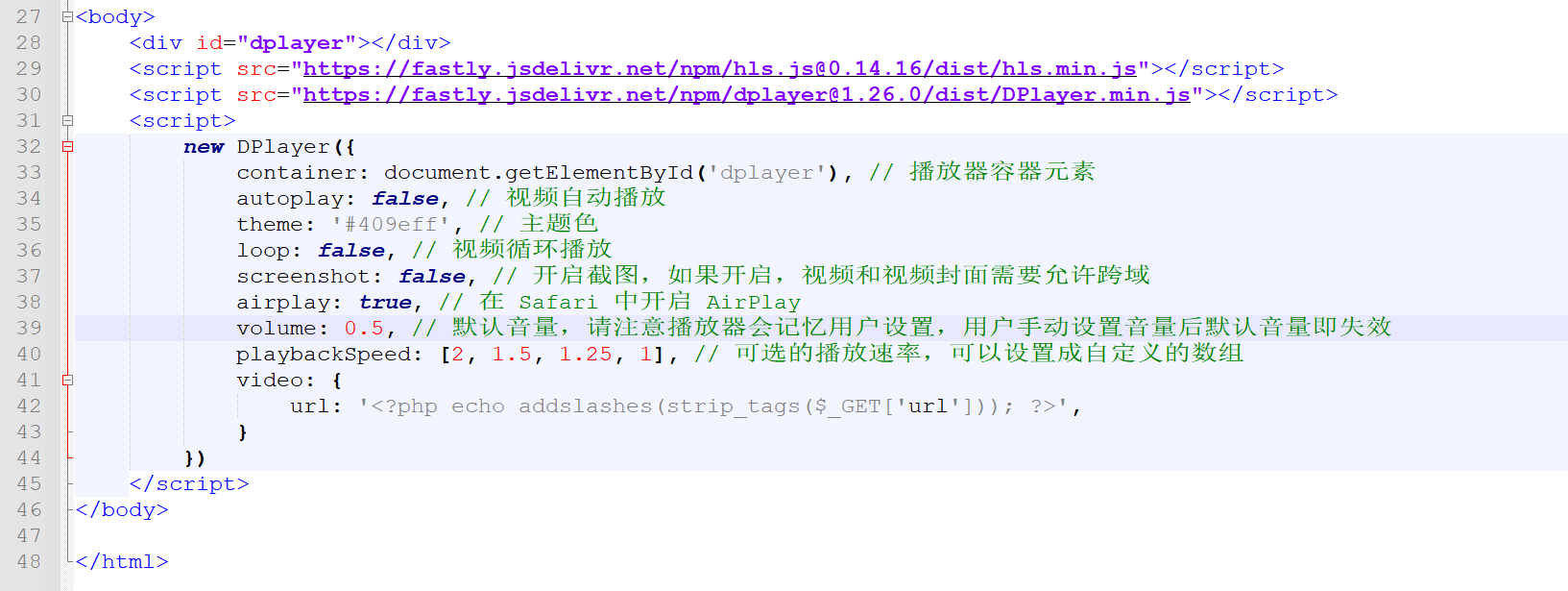

修复的话将代码修改如下

<?php echo addslashes(strip_tags($_GET['url'])); ?>

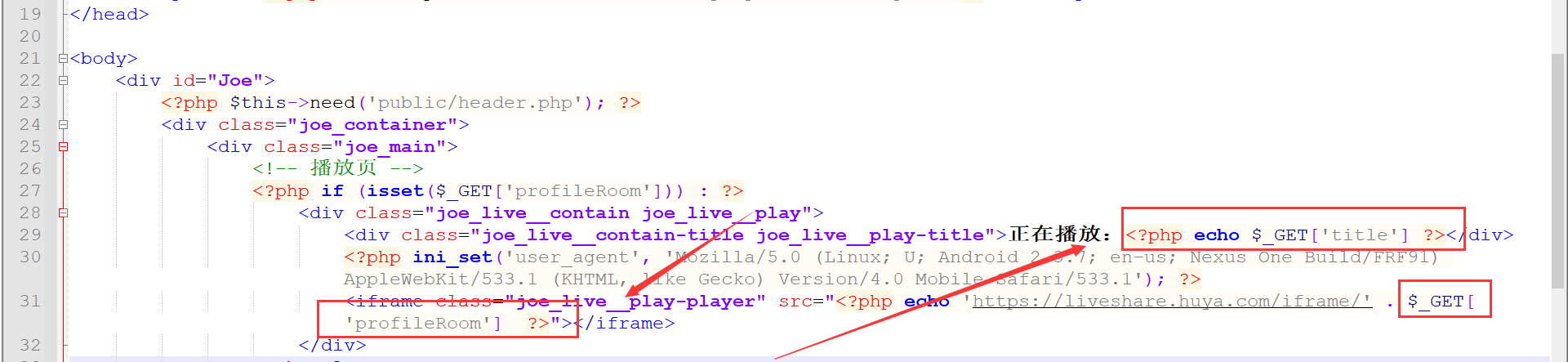

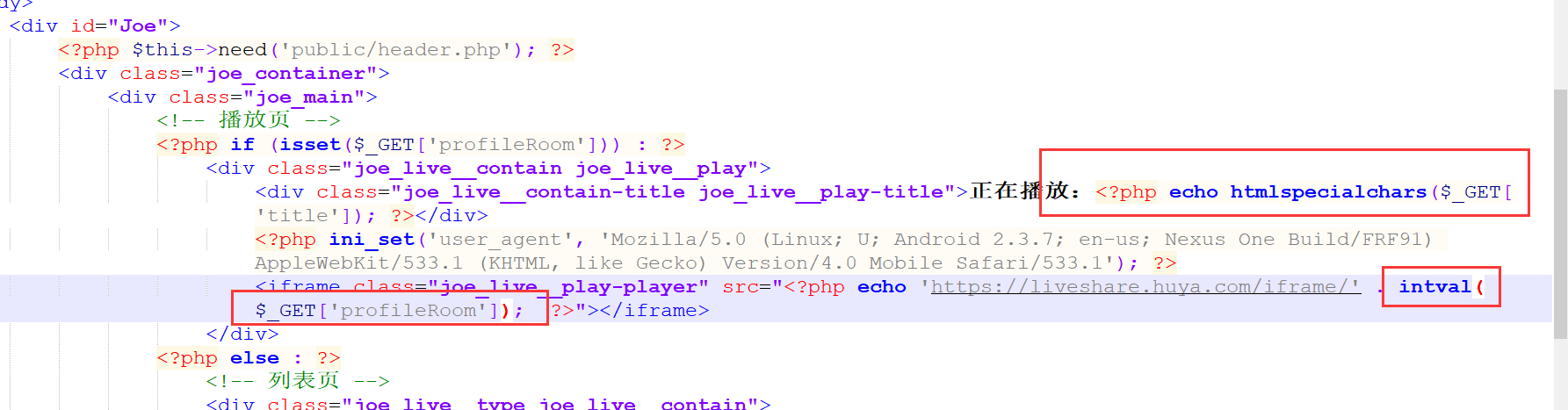

1.2

漏洞源码路径

Joe/live.php

是独立页面所以需要新建个独立页面

同样无过滤输出到了页面上

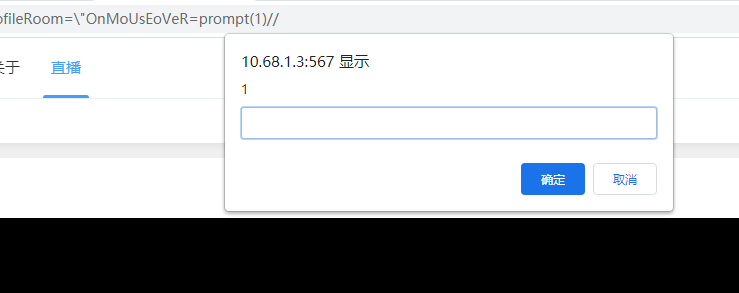

测试,title变量正常payload即可

profileRoom=\"OnMoUsEoVeR=prompt(1)//

修复的话为他们加上实体化标签即可

htmlspecialchars($_GET['title']);

另外一个是数字直接类型转换即可

intval($_GET['profileRoom']);

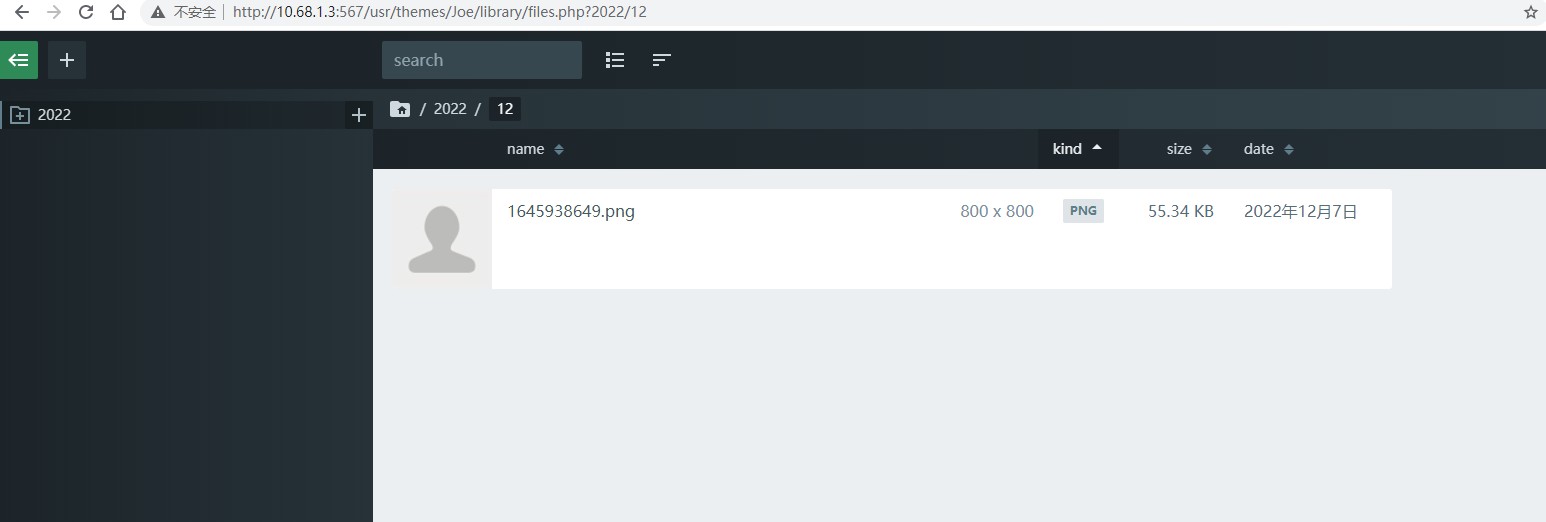

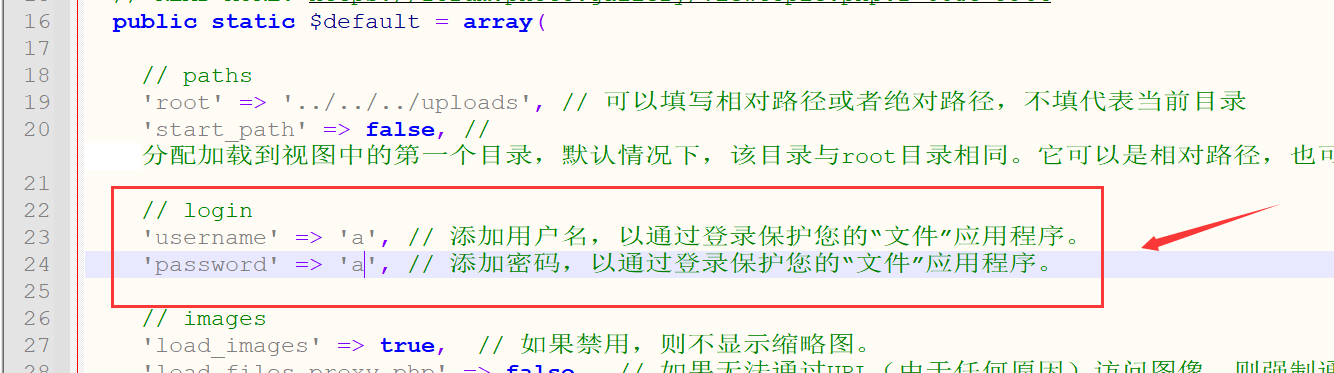

0x02信息泄露

文件路径

Joe/library/files.php

一个单文件的文件管理未设置密码可直接查看上传的所有文件

usr/themes/Joe/library/files.php

修复方法就是编辑这个文件然后加上账号密码

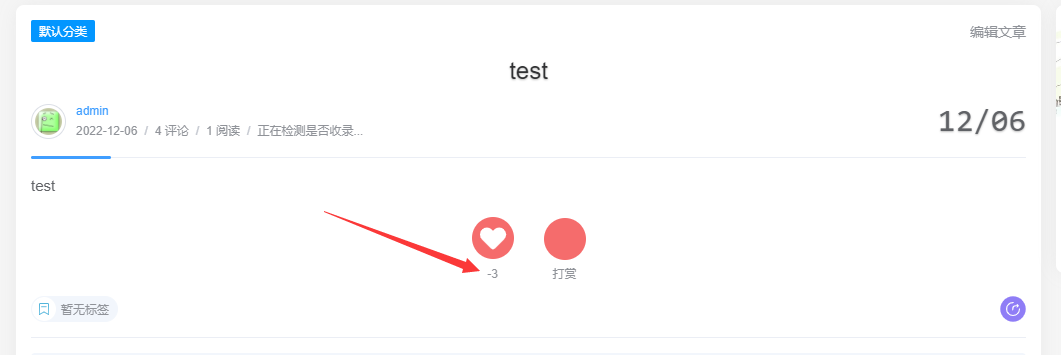

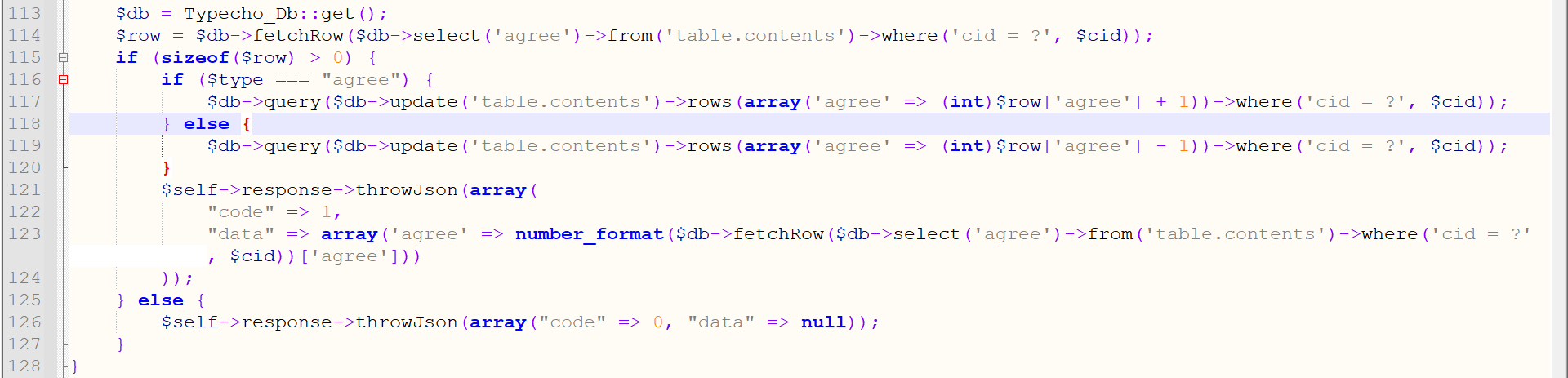

0x03 逻辑问题

点赞处可以重复发包变成负数

问题代码在119行没判断是否为负数

Joe\core\route.php

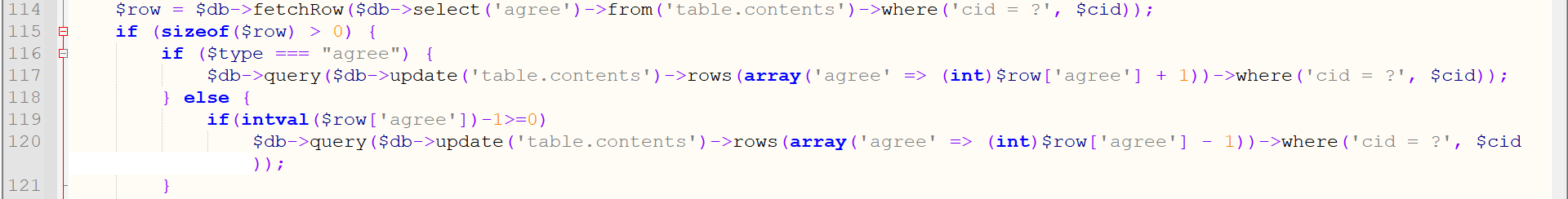

在原119前加上

if(intval($row['agree'])-1>=0)

修改后

0x04 其他

有空在深入看看