0x01前言

前段时间分析了一下typecho的xss漏洞,为了一劳永逸这里来加固一下

0x02 设置httponly

首先在config.inc.php里面加上httponly防止xss获取cookie

/** 设置 httponly **/

ini_set('session.cookie_httponly', 1);

0x03 后台ip判断

在来加上后台ip判断,来判断操作的人跟登入时候的ip是否一样防止获取到cookie后利用

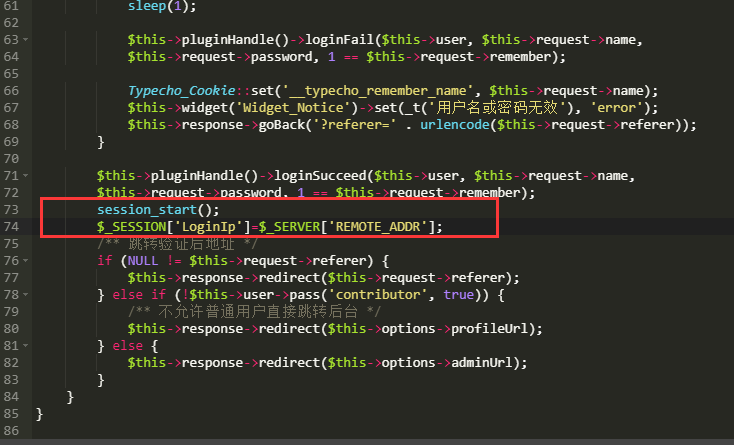

首先在/var/Widget/Login.php里面设置登入成功的ip

session_start();

$_SESSION['LoginIp']=$_SERVER['REMOTE_ADDR'];

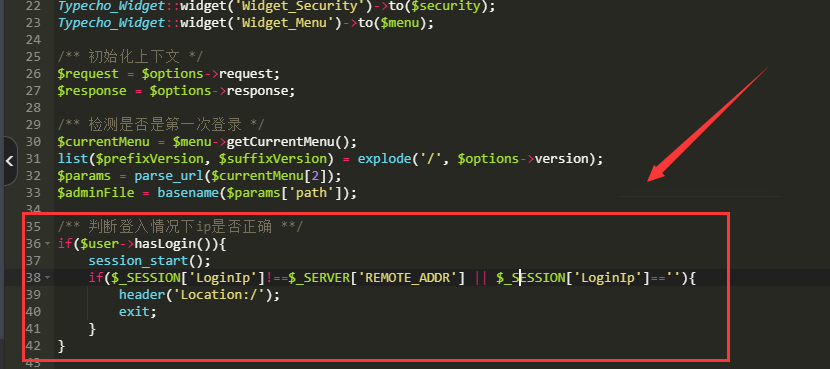

然后再/admin/common.php里面写上判断ip是否跟登入时候的一样

/** 判断登入情况下ip是否正确 **/

if($user->hasLogin()){

session_start();

if($_SESSION['LoginIp']!==$_SERVER['REMOTE_ADDR'] || $_SESSION['LoginIp']==''){

header('Location:/');

exit;

}

}