0x01 信息泄露到任意文件读取

打开是个登入页,xxx管理系统

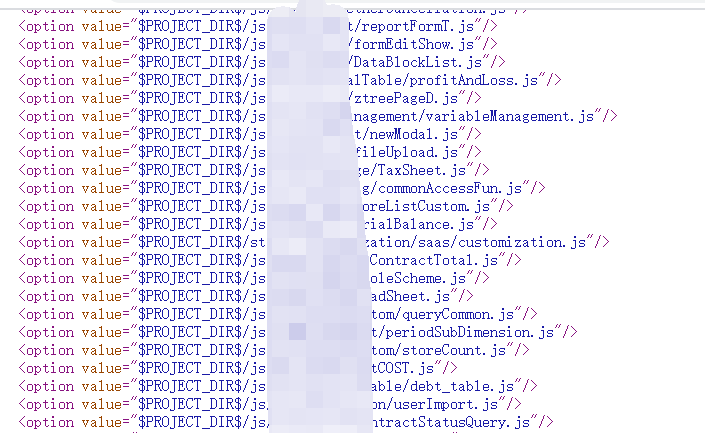

扫描目录得到 http://xxxx/.idea/workspace.xml

里面给出了一些js地址,正常没登入都看不到那种

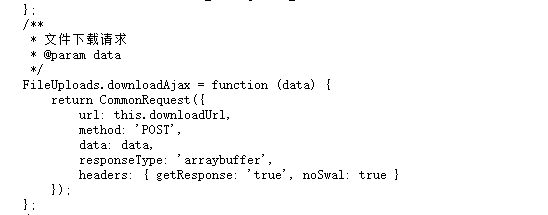

一个一个js文件看过去在fileUpload.js里面发现了文件下载功能 请求地址是this.downloadUrl然后参数是data

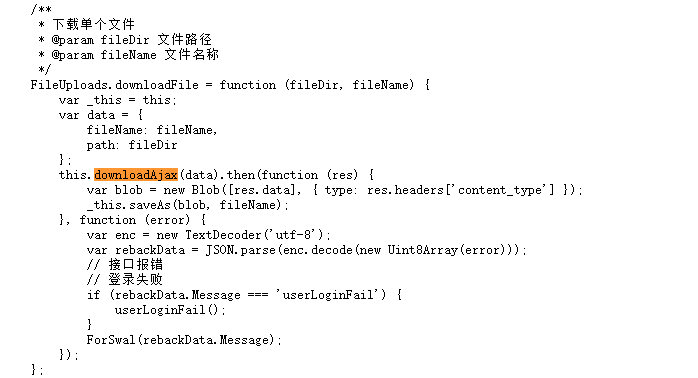

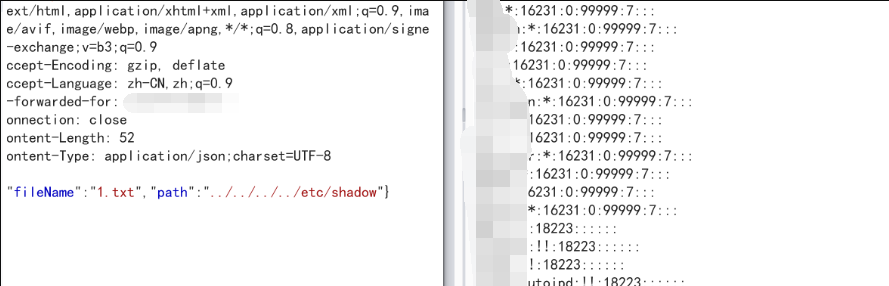

接下来看哪里调用了这个方法downloadAjax,然后看到调用的地方得到两个参数一个fileName一个path

然后请求的地址是

this.downloadUrl

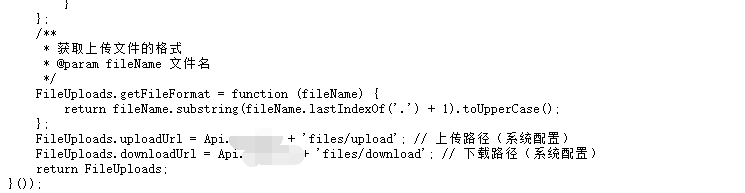

在文件内搜索即可

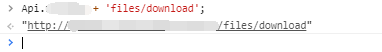

FileUploads.downloadUrl = Api.xxxxx + 'files/download'; // 下载路径(系统配置)

这个Api.xxx通过在首页的控制台里面执行上面的语句即可获取

得到路径

xxxxxxx/files/download

然后构造数据包读取文件即可

2 comments

重新回来看看感觉真不错

tql!!!